Обзор подготовлен

При поддержке

Конвергенция управления ИБ и хранением данных меняет приоритеты

До последнего времени СХД не привлекали к себе повышенного внимания вендоров от ИТ безопасности, многое решалось встроенными механизмами. Однако произошли события, которые доказали перспективность конвергенции технологий ИБ и механизмов защиты данных при хранении. Как грамотно инвестировать в СХД в современных условиях?

К сожалению, до сих пор ИБ в большинстве случаев продолжает ассоциироваться у пользователей и менеджеров, отвечающих за инвестиции в это направление, с вирусами, хакерами, спамом и только. На самом деле, безопасность должна охватывать все аспекты мира информационных технологий: это системы ИТ и технической безопасности, защита информации при вычислениях, хранении, передаче, надежность и безопасность продуктов, а также сервисов.

“ИБ не ограничивается такими общепринятыми понятиями, как шифрование, дешифрование, публичный или открытый ключ. Вместо этого безопасность представляется специалистам более широкой концепцией, куда в последнее время все больше и больше вовлекается защита данных при их хранении (Storage Security). Ведь только при этом гарантируется единый подход к обеспечению безопасности при передаче и хранении данных с одной стороны, и их целостности и достоверности с другой” – отмечает Кирилл Керценбаум, руководитель группы технических специалистов Symantec в России и СНГ

Фокус на хранении данных

Развитие интернета существенно повлияло на популяризацию персональных компьютеров. Доступ к сети стал жизненной необходимостью для многих людей. При этом все прекрасно понимали, что данные передаются от ПК по сетям и в итоге достигают серверов. Необходимость обеспечения безопасности этого процесса ни у кого не вызывала сомнений.

В результате 90-е годы прошлого столетия ознаменовались появлением глобальных поставщиков решений сетевой безопасности: Cisco, Juniper, Huawei и т.д. Первые массовые вирусные эпидемии доказали необходимость существования и производителей персональных антивирусных продуктов от таких вендоров, как Symantec, «Доктор Веб» или «Лаборатория Касперского». Но вот такой процесс, как передача данных от серверов к системам хранения (СХД) продолжает оставаться скрытым от внимания широкой общественности. Это связано со сложностью решаемых в сегменте инженерных задач и отсутствием интереса к проблеме со стороны СМИ.

Катализаторами популяризации направления стали, во-первых, достижение критических масштабов ИТ-инфраструктуры транснациональных компаний и, во-вторых, события 11 сентября 2001г. в США. В одночасье стало понятно, что обеспечение сохранности данных при их перемещении и хранении жизненно необходимо. Это был звездный час для EMC, HDS, NetApp и Veritas (в настоящее время входящей в Symantec).

Процесс передачи данных между серверами и СХД становится все более и более сложным. Появляются сети хранения данных (SAN). Точно так же, как в TCP/IP протоколе, используемом в интернете, транспортные механизмы в SAN затрагивают различные уровни обработки, модули и устройства. Потенциальные же угрозы безопасности существуют здесь в каждом «слое» процесса передачи и хранения. Рассмотрим их подробнее.

SAN становится классической архитектурой

SAN является элементом ИТ-инфраструктуры, предназначенным для безопасного хранения корпоративных данных. Он состоит из хостов, свитчей и массива хранилищ. Он осуществляет обмен данными, позволяет избегать создания изолированных областей информации, обеспечивает возможность масштабирования и гарантирует заданную производительность и надежность системы. Где и как защищается информация?

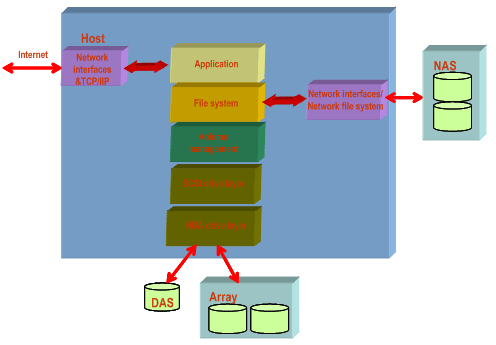

Безопасность и надежность потоков данных на хосте. Вне зависимости от операционной системы, установленной на сервере, потоки данных (Data Flow – DF) схожи, что и показано на рисунке ниже. Все запросы к информации, передаваемые по сети, проходят через специальные адаптеры для прикладных программ. Данные из слоя приложений далее следуют к ядру операционной системы сервера.

Движение данных на хосте

Источник: Huawei, 2008г.

Безопасность и надежность приложений. В современном мире новые приложения появляются одно за другим. Соответственно, возникает все больше и больше уязвимостей, связанных с ними. Как следствие – активное размножение новых компьютерных вирусов, нацеленных на только что инсталлированные приложения, такие как QQ, MSN или MS Word. Здесь на первый план выходят антивирусные производители, прилагающие огромные усилия с тем, что удержать ситуацию под контролем.

Безопасность и надежность файловых систем. После прохождения слоя прикладного ПО, данные прибывают на уровень файловой системы. Система хранения обычно тесно интегрируется с ОС, поэтому внешним пользователям нужно лишь найти нужных файл для чтения или записи. Все достаточно прозрачно, и для пользователя все техническое наполнение этого решения представляется не более чем «черный ящик». И задумываться об этом, как им кажется, нет особого смысла.

Тем не менее, угрозы безопасности и надежности существуют и в этом процессе, например, такие как «падение» файловой системы или непреднамеренные удаления файлов. По этой причине и были разработаны технологии лог-файлов и систем непрерывной защиты данных (Continuous Data Protection - CDP).

Владимир Иванов, инженер-консультант Cisco Systems, отмечает, что обеспечение непрерывной защиты данных – чрезвычайно актуальная тема. Для того, что бы решение этой задачи не сопровождалось значительными потерями производительности, естественно перенести функционал CDP в сеть хранения. Так, например, поступили разработчики технологии SANTap, предоставляющей возможность обеспечить копирование трафика SAN силами коммутатора, и, таким образом, сняв лишнюю нагрузку с серверной платформы. Прозрачное (как с точки зрения хоста, так и дискового массива) копирование всех изменений упрощает внедрение и управление системой CDP, считает эксперт.

Кроме того, появляются и новые кластерные технологии, а также кластерные файловые системы, призванные предотвращать угрозы со стороны, так называемых, единых точек отказа серверов (Single-Point Failure – SPF).

Безопасность и надежность томов. После прохождения файловой системы данные передаются слою управления томами (volume management layer – VML). Концепция тома аналогична концепции разделов (partition), за исключением того, что том может включать несколько разделов.

Вместе с тем тома, состоящие только из одного раздела, не могут обеспечить функцию избыточности. Следовательно, они подвержены тотальным сбоям вследствие дефектов в этом самом единственном разделе. Для обеспечения защиты данных в этих условиях применяются технологии управления томами и снэпшоты (snapshot).

Обеспечение безопасности и надежности шины адаптеров хоста (HostBusAdapter - HBA). После прохождения всех вышеперечисленных этапов, данные достигают HBA, который предназначен для хранения информации и путей доступа серверов к ней. Последнее необходимо для минимизации потенциальных рисков безопасности данных при едином адресе. Технология нескольких путей значительно повышает эффективность и гарантирует надежность в случае реализации риска SPF.

Основными транспортными компонентами SAN являются оптические линии и IP-сети, которые передают информации и команды. В волоконно-оптической среде данные передаются на основе технологии Fiber Channels (FCs), а IP-сети используют TCP/IP протокол. Безопасность и надежность SAN коммутации необходимо также держать под контролем, для чего рассмотрим некоторые моменты ниже.

Безопасность и надежность путей.Для устройств коммутации (свитчей) в SAN, существует угроза SPF не зависимо от того, идет ли речь о FCs или IP-сетях. Поэтому очень важно оснащение системы дополнительными связями и надлежащий контроль путей.

Безопасность и надежность устройства доступа. При применении оптических свитчей распространено зонирование, тогда как при наличии VLANs Ethernet-переключатели изолируют пользователей. Обе эти технологии безопасности служат для ограничения доступа пользователей, не имеющих соответствующих полномочий. А в IP-сетях доверенность хостов должна проверяться на стороне сервера. Иными словам, аутентификация здесь применяется исключительно для того, чтобы не давать хостам свободный доступ к СХД. Это очень критичный момент!

Безопасность и надежность SAN требует доработок

Когда сервер посылает запрос к массиву в SAN, данные передаются через SAN директор или свитч и, в конечном счете, попадают в хранилище. Эти массивы используются главным образом в корпоративном сегменте и невидимы для обычных пользователей. Таким образом, SAN-массив является еще более загадочной областью ИТ для пользователей, чем файловые системы, о чем говорилось выше.

Владимир Иванов считает, что безопасность SAN как транспортной среды крайне низка. Связано это с тем, что до последнего времени сети хранения были довольно невелики. С усложнением топологии SAN, атаки становятся все более распространенными. Сам стек протоколов FibreChannel предоставляет злоумышленникам массу возможностей по подмене одного из участников соединения, прослушиванию передаваемых данных, несанкционированному доступу и т.п. Поэтому, например, Cisco активно работает над развитием протоколов обеспечения безопасности в сетях хранения, обеспечив, например, возможность аутентификации подключаемых к сети хранения узлов.

Безопасность и надежность контроллера хранилища. Если массив имеет только один такой контроллер, т.е. единую точку отказа – SPF, с некоторой долей вероятности можно ожидать его сбой. Как средство борьбы с этим используется резервирование контроллеров, что повышает надежность и эффективность обработки при процессах ввода-вывода (I/O).

Безопасность и надежность кэш-памяти. Кэш-память используется для повышения производительности массива. Но существует немалый риск того, что в случае сбоев питания при использовании обычной памяти, эти данные будут потеряны. Для обеспечения их безопасности, разработаны электронные компоненты кэша с питанием от аккумуляторов.

Безопасность и надежность жестких дисков. В большинстве случаев для обеспечения безопасности данных на дисках используется технология RAID, которая за счет избыточности позволяет предотвратить потерю данных при неисправностях винчестеров. Например, RAID5, RAID1, и RAID6 обеспечивают режим избыточности, и их использование позволяет обрабатывать команды ввода/вывода даже тогда, когда один из дисков неисправен.

Безопасность и надежность этих трех компонентов SAN, не должны быть проигнорированы ни в коем случае. На практике этот крайне сложный вопрос решается использованием комплексных решений от альянсов нескольких вендоров так, как решить в одиночку подобную задачу крайне затруднительно.

Одним из таких альянсов, созданных в самое последнее время, является совместное предприятие китайского производителя коммутационного оборудования Huawei и американского разработчика ПО Symantec.

Надежда Березкина, заместитель директора представительства Huawei Symantec в России и СНГ, считает, что «Не случайно созданная в начале 2008г. компания Huawei Symantec одно из первых своих представительств открыла в Москве. Мы оцениваем для себя рынок СНГ как потенциально перспективный. Несмотря на насыщенность сегмента СХД, новый игрок – один из немногих, кто готов предложить своим заказчикам решение по строительству ЦОДов (Е2Е), обеспечивая, помимо всего прочего, высокий уровень безопасности данных в самом широком смысле этого понятия».

Виртуализация СХД меняет приоритеты

Компания VMware, один из пионеров виртуализации хостов, а также NetApp стали проводниками идеи конвергенции NAS (Network Attached Storage) и SAN. Суть виртуализации состоит в том, чтобы перенести физические сущности устройств в их логическое представление, и тем самым уменьшить зависимость от конкретной аппаратной реализации.

Кроме того, виртуализация позволяет информации быть изолированной и более защищенной. Например, сначала может быть создана виртуальная машина Linux в Windows. Затем данные помещаются в Linux и изолируются от первоначальной ОС. Таким образом, можно повысить безопасность данных.

Что касается объединенных NAS и SAN, неизбежный вопрос заключается в том, как позволить NAS получать доступ к дискам в режиме использования файловой системы? И следует ли при этом разрешить одновременный доступ к данным SAN и NAS? Проектирование систем с взаимно-монопольным доступом сейчас выходит на первый план, и представляется крепким орешком для разработчиков.

Объектно-ориентированные СХД решают проблемы

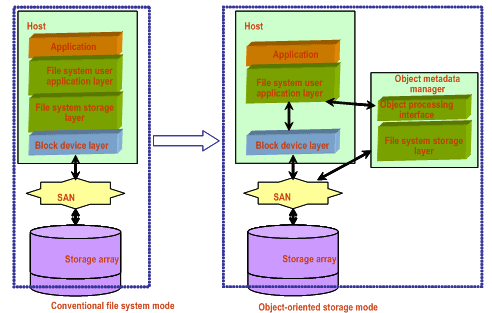

Обычно методы управления хранением данных в основном базируются на методах управления, принятых в файловых системах. В объектно-ориентированных хранилищах же файловая система сверх того делится на прикладной, пользовательский уровень и слой управления хранением.

Слой приложений пользователя обрабатывает данные приложений такие, как файлы, записи, запросы к хранимой информации - распределение блоков данных, проверка прав доступа пользователей, время доступа и контроль сопутствующих операций: открытие или закрытие файла, его чтение или запись, а также настройка его свойств. Уровень управления хранением размещает и выделяет релизы блоков устройства хранения. Он также предоставляет функцию запроса.

Объектно-ориентированная СХД

Источник: Huawei, 2008г.

В объектно-ориентированных СХД, слои пользовательских приложений и управления хранением данных разделены между собой, при этом существует независимый менеджер метаданных. Такая система обеспечивает максимально высокую расширяемость и безопасность.

«Увы, объектные системы хранения существуют еще недостаточно долго для того, что бы их модель безопасности была четко сформулирована. Вдобавок, как правило, для доступа к таким системам используются известные сетевые протоколы, в том числе и те, защищенность которых оставляет желать лучшего. Таким образом, можно ожидать, что мы еще услышим как об эксплуатации старых уязвимостей, так и о появлении новых, связанных со спецификой объектной модели хранения», дополняет Владимир Иванов.

В итоге и здесь необходимы определенные механизмы обеспечения безопасности для связи между хостом, менеджером объектов метаданных и объектно-ориентированного массива. По этой причине при реализации архитектуры СХД этого типа не обойтись без механизмов аутентификации и шифрования. Но это мелочи по сравнению с тем набором действий, которые необходимы в классических СХД.

В итоге, нынешние корпоративные пользователи ИТ-инфраструктуры не в полной мере понимают концепцию хранения данных, не говоря уже о безопасности и надежности этого хранения. Поэтому решения, основанные на использовании конвергенции хранения и безопасности, пока не применяются в «эталонном варианте». Но это пока…

Рано или поздно ИТ-менеджерам придется рассмотреть вопрос о неоптимальных затратах, связанных с раздельным существованием информационной безопасности и защитой данных при хранении. Кто из вендоров может вырваться вперед на этом этапе? Наверное, те, кто не экономит на инвестициях в поглощения и R&D. На роль таких кандидатов, возможно, смогут претендовать Symantec, поглотивший Veritas и вступивший в альянс с Huawei, EMC, уже имеющий в активе RSA, NetApp купивший Decru, возможно, Seagate и DriveTrust, которые народная молва недавно «поженила». В любом же случае конвергенция технологий ИБ и безопасности систем хранения неизбежна.

Луо Квингчао