|

|

Сертификация системы управления ИБ обеспечит эффективное управление информационными рисками

Сертификация системы управления информационной безопасностью на соответствие международному стандарту ISO/IEC 27001 в России и странах СНГ постепенно перестает быть Итак, система управления информационной безопасностью в соответствии со стандартом ISO 27001 — это часть общей системы управления компании, основанной на подходе анализа Следовательно, для внедрения системы управления информационной безопасностью требуется определить необходимые процедуры, описать правила их функционирования и внедрить в жизнь информационной системы компании. Эти, казалось бы, нехитрые действия на практике вызывают много проблем и вопросов. Этапы разработки и внедрения системы управления информационной безопасностью Процесс разработки и внедрения системы управления информационной безопасностью включает в себя следующие этапы.Первый — принятие решения на уровне руководства компании о создании системы управления. На этом этапе следует определить, будет компания своими силами разрабатывать систему управления и готовить ее к сертификации или приглашать консультантов. (Однако, как показывает практика, даже в случае приглашения консультантов, сотрудникам компании необходимо будет принимать активное участие этом в процессе). Второй этап — выделение ресурсов для создания системы управления (в первую очередь речь идет о выделении сотрудников, которые будут ответственны за различные этапы работ) и выбор консультантов, если было принято соответствующее решение. На третьем этапе — разработки системы управления — следует выполнить следующие шаги:

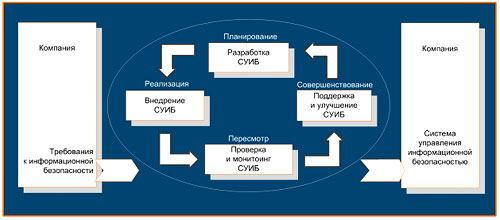

И наконец, в рамках внедрения системы управления требуется добиться полного выполнения всех документов по информационной безопасности, наладить процесс на основе Определение необходимых процедур системы управления ИБ Система управления разрабатывается на основе международных стандартов по управлению информационной безопасностью ISO 27001 и ISO 17799, которые представляют собой набор процедур по управлению и обеспечению безопасности информационных ресурсов. Однако перечисленные процедуры не являются обязательными для выполнения во всех компаниях, так как следование всем процедурам может быть экономически нецелесообразно и неэффективно. Таким образом, прежде всего, следует определить, какие процедуры целесообразно выполнять в конкретной компании. Естественно, что для этого следует понять, какие из активов требуют защиты и в какой степени. Эту задачу решают с помощью анализа информационных рисков, в процессе которого определяются все ценные активы компании, их критичность, а также угрозы и уязвимости, действующие на информационные активы. В процессе анализа информационных рисков можно столкнуться, например, с такими сложностями. На основе результатов анализа информационных рисков определяется перечень активов, требующих защиты, а также необходимый уровень их защищенности. Следовательно, мы можем определить, какие из процедур, изложенных в ISO 17799, являются неприменимыми для нашей компании, а какие неактуальны по результатам анализа информационных рисков. Таким образом, мы получим перечень процедур, необходимых для обеспечения безопасности наших ценных активов. Данный перечень следует отразить в Положении о применимости. Это документ, в котором перечислены все процедуры из ISO 17799 с пометкой, выполняются ли они в компании, и если не выполняются, то объясняется почему. После определения перечня процедур следует для каждой процедуры описать правила ее выполнения, периодичность и пр. Естественно, что такие правила следует отразить в соответствующих документах (документирование процедур — одно из основных требований стандарта ISO 27001). Наверное, нет смысла перечислять все возможные документы по информационной безопасности. Необходимо отметить только то, что основным и ведущим документом является «Политика безопасности», в которой перечислены все процедуры, определена ответственность сотрудников за обеспечение информационной безопасности, а также позиция руководства. Разграничение ответственности за обеспечение безопасности Все процедуры обеспечения безопасности должны быть адресными, т.е. для каждой процедуры должен быть определен список сотрудников, ее выполняющих, а также перечень информационных ресурсов, для которых требуется ее выполнение. Естественно, что соответствующие сотрудники должны быть ознакомлены с документами. Кроме этого, для подтверждения выполнения документов требуется регулярно выполнять проверки действий сотрудников компании. Оценка эффективности процедур системы управления информационной безопасностью необходима для того, чтобы определить, выполняется ли процедура на практике должным образом и какие улучшения требуется внедрить в выполнение процедуры. Оценка эффективности, как правило, выполняется по результатам проверок. Проверки могут представлять собой как различные опросы сотрудников, так и проверки настроек и конфигурации информационных ресурсов, а также просто наблюдение за защищаемым объектом (как правило, актуально для физической безопасности). По результатам оценки эффективности выявляется, требуется ли внедрять корректирующее действия для совершенствования процедуры или выполнение процедуры находится на необходимом уровне. Процессный подход управления информационной безопасностью Разработать правила управления и обеспечения безопасности и добиться их выполнения в компании — первостепенная, но не единственная задача системы управления. Гораздо важнее «настроить» цикличность всех процессов управления безопасностью, т.е. необходимо, чтобы все процедуры системы управления (и, как следствие, сама система управления) последовательно проходили основные этапы — планирование, внедрение, оценка эффективности, совершенствование. Таким образом, система управления будет работать на основе

Позиция руководства компании При разработке и внедрении системы управления информационной безопасностью не стоит забывать об одном из важнейших условий ее эффективного функционирования — вовлеченности руководства компании в этот процесс. Учитывая тот факт, что обеспечение безопасности является второстепенной деятельностью для сотрудников компании, а также что для функционирования некоторых процедур системы управления им приходится выполнять сложные задачи (например, определение стоимости информационных ресурсов), естественно, что требуется обеспечить грамотную мотивацию сотрудников. Как правило, сотрудники заметно охотнее подходят к выполнению процедур системы управления информационной безопасностью, если это исходит от руководства компании. Роль руководства компании заключается как в постановке задачи обеспечения и управления безопасностью сотрудникам и контроле над ее исполнением, так и в выполнении всех правил обеспечения безопасности. Естественно, что готовность системы управления к сертификации определяется индивидуально для каждой компании, однако, в большинстве случаев, можно сказать, что, не пройдя хотя бы один круг Таким образом, подготовка системы управления информационной безопасностью к сертификации для успешного ее прохождения — достаточно трудоемкая задача. И главная проблема заключается в том, что систему управления необходимо постоянно поддерживать, «воспитывать», а не по принципу — установил, настроил, и всё само работает. Весь круг заинтересованных лиц (а это часто все сотрудники компании) должны знать и четко выполнять все требуемые действия, быть вовлеченными в процесс. А процессы системы управления — все без исключения — должны регулярно контролироваться и проверяться. Тогда и только тогда система управления будет достаточно «взрослой», чтобы противостоять любым изменениям и оставаться надежной, работоспособной и эффективной. Наталья Куканова |

Руководители, как правило, понимают, какие преимущества получит компания после сертификации системы управления информационной безопасностью. Это и позитивное отношение

Руководители, как правило, понимают, какие преимущества получит компания после сертификации системы управления информационной безопасностью. Это и позитивное отношение