|

|

Чтобы успешно противостоять инсайдерам, надо их узнать

Если называть вещи своими именами, то подход к обеспечению В течение многих лет компании отчаянно боролись с вирусными эпидемиями, обносили периметр межсетевыми экранами и системами предотвращения вторжений, внедряли VPN и мощные инструменты против неавторизованного доступа. Защита от враждебного внешнего окружения достигла небывалых высот — вторгнуться в информационную систему мог только профессионал самого высокого класса, да и то не каждый и не в каждую. Впопыхах гонки вооружений и сопутствующих умных слов организации упустили из вида главную опасность — внутреннего нарушителя, собственного сотрудника, прошедшего все рубежи авторизации и получившего неограниченный доступ к корпоративной информации в пределах своей компетенции. Пока периметр оборудовался новым суперсовременным файрволом, инсайдер беспрепятственно «сливал» налево финансовую информацию и интеллектуальную собственность компании, персональные данные. Так продолжалось годами. А дальше, как обычно: схватились за голову, посчитали и прослезились. Например, свежее исследование Deloitte Touche Tohmatsu показало, что 100 % опрошенных канадских банков зафиксировали утечки за прошедший год, причем 72 % респондентов потеряли в результате инцидентов более 1 млн долларов. Данные PricewaterhouseCoopers за 2005 г. не менее обескураживающие: источником 33 % всех Суть проблемы Первым шагом к осознанию необходимости срочных мер по решению любой проблемы является понимание противника. Именно эти сведения позволят понять его мотивацию, цели и средства. Это даст необходимый первоначальный материал для создания эффективной системы противодействия, внедрению специализированных технических средств и реализации комплекса организационных мер. Инсайдер, как мы будем в дальнейшем именовать внутреннего нарушителя, вне зависимости от его намерений, далеко не так однообразен, как может показаться. Даже простая классификация на лояльных и нелояльных далеко не отражает всей глубины этого явления и, таким образом, не может дать полной картины для понимания его действий. А ведь имеется опыт общения с уважаемыми людьми из Классификация инсайдеров Существует несколько подходов к классификации внутренних нарушителей. Одной из первых шаг в этом направлении сделала международная Верхний уровень составляют «граждане» — лояльные служащие, которые очень редко (если вообще Чуть ниже находятся «нарушители», составляющие большую часть «населения» корпорации. Эти сотрудники позволяют себе небольшие фамильярности, работают с персональной На следующей ступени находятся «отступники» — работники, которые проводят большую часть дня, делая то, что они делать не должны. Эти служащие злоупотребляют своими привилегиями по доступу к интернету, самовольно устанавливают и используют Наконец, на самом низу находятся «предатели». Это служащие, умышленно и регулярно подвергающие конфиденциальную информацию компании опасности. Обычно за финансовое вознаграждение от заинтересованной стороны. Такие сотрудники представляют самую опасную угрозу. Одновременно, их сложнее всего поймать. Классификация неплохая, но самый большой ее недостаток — отсутствие полной картины. Разделить сотрудников на группы и указать, чем они занимаются на рабочем месте всего лишь пол дела. За рамками остались такие важные моменты, как цели, мотивации, последовательность действий, методы. А главное, нет четкой привязки классификации к проблеме защиты конфиденциальности и целостности информации. Ведь именно это больше всего волнует компании, совсем не то какими играми увлекаются сотрудники. Свою экосистему инсайдеров представляет российская компания InfoWatch. Фокус здесь исключительно на защите данных от утечки, искажения и уничтожения и поэтому их взгляды отличаются большей глубиной анализа. Экосистема внутренних нарушителей

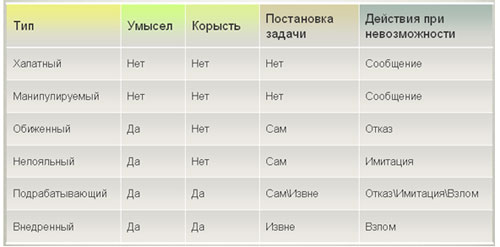

InfoWatch выделяет 6 типов инсайдеров. «Халатный» и «манипулируемый» из группы лояльных, а также «обиженный», «нелояльный», «подрабатывающий» и «внедренный» из группы злонамеренных. На первый взгляд может показаться, что некоторые из них дублируют друг друга, однако более близкое знакомство с каждым в отдельности развеет это заблуждение. В таблице также приведены более подробные сведения о целях, мотивации и последовательности действий каждого из перечисленных типов. Халатный инсайдер «Халатный» инсайдер (также известен под названием «неосторожный») является наиболее распространенным типом внутреннего нарушителя. Как правило, такие сотрудники соответствуют образу служащего рядового состава, не обремененного интеллектом, но зато крайне невнимательного. Его нарушения в отношении конфиденциальной информации носят немотивированный характер, не имеют конкретных целей, умысла, корысти. Манипулируемый инсайдер Последние годы термин «социальная инженерия» чаще всего используется для описания различных типов мошенничества в Сети. Однако манипуляции используются не только для получения обманным путем персональной информации пользователей — паролей, Поскольку манипулируемые и халатные сотрудники действуют из своего понимания «блага» компании (оправдываясь тем, что иногда ради этого блага нужно нарушить дурацкие инструкции, которые только мешают эффективно работать), два этих типа нарушителей иногда объединяют в тип «незлонамеренных». Но ущерб не зависит от намерений, зато от намерений зависит поведение нарушителя в случае невозможности осуществить свое действие. Как лояльные сотрудники, эти нарушители, столкнувшись с техническим блокированием их попыток нарушить регламенты хранения и движения информации, обратятся за помощью к коллегам, техническому персоналу или руководству, которые могут указать им на недопустимость планируемых действий. Обиженные инсайдеры Следующая группа нарушителей — злонамеренные. В отличие от сотрудников, описанных выше, они осознают, что своими действиями наносят вред компании, в которой работают. По мотивам враждебных действий, которые позволяют прогнозировать их поведение, они подразделяются на четыре типа — «обиженные», «нелояльные», «подрабатывающие» и «внедренные». «Обиженные» Нелояльные инсайдеры Следующий тип внутренних нарушителей — нелояльные сотрудники. Прежде всего, это сотрудники, принявшие решение сменить место работы или миноритарные акционеры, решившие открыть собственный бизнес. Именно о них в первую очередь думают руководители компании, когда речь заходит о внутренних угрозах — стало привычным, что увольняющийся сотрудник коммерческого отдела уносит с собой копию базы клиентов, а финансового — копию финансовой базы. В последнее время также увеличилось количество инцидентов, связанных с хищением интеллектуальной собственности высокотехнологичных европейских и американских компаний стажерами из развивающихся стран, поэтому временных сотрудников иногда также относят к этому типу. По направленности угроза, исходящая от таких нарушителей является не направленной — нарушители стараются унести максимально возможное количество доступной информации, часто даже не подозревая о ее ценности и не имея представления, как они ее будут использовать. Самый частый способ получения доступа к информации или возможности ее скопировать — это имитация производственной необходимости. Именно на этом их чаще всего и ловят. От предыдущего типа нарушителей нелояльные отличаются в основном тем, что, похитив информацию, они не скрывают факта похищения. Более того, иногда похищенная информация используется, как гарант для обеспечения комфортного увольнения — с компенсацией и рекомендациями. Эти два типа нарушителей все же не так опасны, как последние. Обиженные и нелояльные сотрудники все же сами определяют объект хищения, уничтожения или искажения и место его сбыта. Коммерческий директор, решивший уволиться, унесет с собой базу данных клиентов, но, возможно, он найдет работу в компании, напрямую не конкурирующей с нынешним работодателем. Переданная прессе саботажником информация может не оказаться сенсацией и не будет напечатана. Стажер, похитивший чертежи перспективной разработки, может не найти на нее покупателя. Во всех этих случаях информация не нанесет вред владельцу. Наткнувшись на невозможность похитить информацию, нарушители вряд ли будут искать техническую возможность обойти защиту, к тому же, скорее всего, они не обладают должной технической подготовкой для этого. Подрабатывающие инсайдеры Однако если еще до похищения информации обиженный или нелояльный сотрудник выйдет на потенциального «покупателя» конкретной информации, будь то конкурент, пресса, криминальные структуры или спецслужбы, он становится самым опасным нарушителем — мотивированным извне. Теперь его дальнейшая судьба — работа, благосостояние, а иногда жизнь и здоровье напрямую зависят от полноты и актуальности информации, которую он сможет похитить. «Подрабатывающие» и «внедренные» нарушители — это сотрудники, цель которым определяет заказчик похищения информации. В обоих случаях инсайдеры стремятся как можно надежнее завуалировать свои действия (по крайней мере, до момента успешного хищения), однако мотивация их все же различается. «Подрабатывающий» тип охватывает весьма широкий пласт сотрудников, вступивших на стезю инсайдерства по различным причинам. Сюда включаются люди, решившие подхалтурить на пару тысяч, которых им не хватает для покупки автомобиля. Нередки случаи инсайдеров поневоле — шантаж, вымогательство извне буквально не оставляют им выбора и заставляют выполнять приказы третьих сторон. Именно поэтому «подрабатывающие» могут предпринимать самые разнообразные действия при невозможности выполнения поставленной задачи. В зависимости от условий они могут прекратить попытки, имитировать производственную необходимость, а в наиболее тяжелых случаях пойти на взлом, подкуп других сотрудников, чтобы получить доступ к информации любыми другими способами. Внедренные инсайдеры Из шпионских триллеров времен холодной войны нам хорошо известен последний тип внутренних нарушителей — «внедренный». В современных условиях к таким методам все чаще прибегают не только для государственного шпионажа, но также и для промышленного. Типичный пример из практики. Системному администратору крупной компании поступает очень привлекательное предложение о переходе на другую работу. Много денег, превосходный социальный пакет, гибкий график работы. Отказаться невозможно. Одновременно в *** В эту классификацию не случайно не включены более мелкие группы инсайдеров, а также те внутренние нарушители, которые не пользуются корпоративной информационной системой. В этом смысле следует упомянуть распространенную группу экономических преступников — сотрудников, передающих с целью получения выгоды внутреннюю корпоративную информацию, которая, например, может повлиять на стоимость акций. Дело в том, что техническими и организационными мерами пресечь утечку такой информации практически невозможно. Эта информация обычно очень невелика, часто всего несколько цифр или одно предложение, и может даже не существовать в электронном виде. Например, это прибыль компании за Чем крупнее компания, чем большими средствами она оперирует, тем агрессивнее и профессиональнее будут атаки с использованием внутренних нарушителей. Средний и малый бизнес вполне может устоять после даже очень серьезного инцидента — хищения клиентской базы, Денис Зенкин |

Знать врага — это половина успешной борьбы с ним. Особенно, если дело касается информационной безопасности, где действия нарушителей как нигде характеризуются поведенческими моделями. Понимая их мотивацию и цели, контрмеры всегда будут опережать действия. Именно в этом залог успеха в противостоянии наиболее опасной угрозе

Знать врага — это половина успешной борьбы с ним. Особенно, если дело касается информационной безопасности, где действия нарушителей как нигде характеризуются поведенческими моделями. Понимая их мотивацию и цели, контрмеры всегда будут опережать действия. Именно в этом залог успеха в противостоянии наиболее опасной угрозе