Обзор подготовлен

При поддержке

ИБ-эксперты доверяют "тонким клиентам"

Принцип терминального доступа оказался гораздо безопаснее, гибче и дешевле, чем классическая клиент-серверная архитектура. В свою очередь, минусом можно считать то, что пользователь перестает быть единственным владельцем своих данных. Но ИТ-департаменты больше волнует безопасность и надежность, нежели отдельные неудобства клиентов.

Россияне чаще всех в мире приобретают внедорожники. Причем многие их обладатели так ни разу и не съехали с асфальтированной дороги. "Так же и с компьютерами, - отмечает Владимир Семенов, руководитель отдела продаж Netopia, российского партнера южнокорейского вендора Ncomputing, - Всем почему-то нужен "навороченный комп". Так, на всякий случай. Особенно странным это выглядит, когда компьютерную технику приобретает организация, учреждение или фирма. Десять бухгалтеров - десять ПК, пятнадцать менеджеров - пятнадцать ПК. Зачем? А чтобы никому не было обидно. После чего директор с главбухом начинают соображать: а нельзя ли было поискать варианты подешевле? И что немаловажно – побезопаснее? Может, надо было поэкспериментировать с терминальными устройствами?"

Представители российского производителя тонких клиентов ТОНК определяют этот тип устройств как безотказный и компактный компьютер, предназначенный для работы с высокопроизводительным удаленным сервером. Тонкий клиент работает под управлением компактной версии встроенной операционной системы (Windows CE, Windows XP Embedded или Linux), в составе которой присутствуют только необходимые для работы приложения. К терминальному устройству можно подключить практически любое устройство ввода и вывода информации. Вирусы, "зависание" ПК, разгильдяйство сотрудников и пропажа ценных данных - только малая часть проблем, которые успешно решают тонкие клиенты.

Системный администратор компании "Пермская кондитерская фабрика" Дмитрий Исаков, рассказывает, что терминальную систему внедрили в одном из производственных корпусов. "Там пятнадцать человек работают в программе "1С", ведут учет. Мы решили, что на столах каждого из них компьютер не нужен. Но я хотел бы акцентировать внимание не на вопросах экономии. Для меня, как технического специалиста, важнее другие критерии. Первое – это безопасность, второе - надежность. В компьютерах, чем их больше, тем чаще "зависания" или отказы из-за поломок или вирусов - устанешь чинить и лечить. В терминальном устройстве ломаться нечему – в нем механических деталей нет. И вирусы в него занести невозможно. Купил его - и он двадцать лет работает. Сбои в системе устраняются легко, ведь я могу управлять ею удаленно. На каком бы расстоянии от нее ни находился, через интернет можно подключиться и внести нужные коррективы. Кроме того, в эту систему легко вписывается виртуализация, как приложений, так и ПК, что является кардинальным решением проблемы безопасности".

Илья Бурцев, менеджер компании "Оптим", соглашается: "Знаете, есть умники, которые скажут - я могу компьютер собрать, и он мне обойдется всего в пять тысяч рублей. Действительно, можно собрать или купить компьютер б/у по цене некоторых терминальных устройств. Так в чем же выгода? А в том, что по своим функциональным качествам это устройство не отличается от системного блока, но зато в нем нет металла, оно занимает в несколько раз меньше места на рабочем столе и потребляет в несколько раз меньше электроэнергии. В этом устройстве, кроме электроники, ничего нет, а значит ни ухода, ни замены узлов или деталей оно не требует. И что еще интересно: его нет смысла воровать. Т.е. инсайдеры могут расслабиться и заняться своими должностными обязанностями – все данные находятся на серверах".

Виртуализация меняет подход к ИБ

Почему именно сейчас в России стала актуальной тема тонких клиентов? И почему это происходит в контексте информационной безопасности? Если оставить в стороне снижение стоимости и энергопотребления, для корпоративного сектора и госструктур при выборе этой технологии одним из аргументов становится соблюдение разумного баланса между степенью обеспечения соответствия нормативным актам в области ИБ и стоимостью этого самого обеспечения.

Собственно альтернатив три: топология, основанная на мейнфреймах, классическая клиент-серверная архитектура, а также доставка приложений или целиком виртуального ПК конечным пользователям. Для подавляющего большинства компаний актуальны последние два варианта.

Что касается традиционной клиент-серверной архитектуры, то единственное, что можно сказать о былых заслугах этого решения, это то, что оно хорошо отработано и до последнего времени широко использовалось практически повсеместно.

Но времена меняются. По словам Сергея Халяпина, системного инженера Citrix Systems, его компания считает наиболее соответствующим сегодняшнему дню такой девиз: "Мир, где любой пользователь может работать из любого места". Периметр компании благодаря использованию мобильных устройств перестал быть надежным рубежом системы безопасности от хакеров. Второй момент заключается в том, что конфиденциальные данные стали все более распыляться по компьютерам удаленных сотрудников. Чтобы обеспечить приемлемый уровень внешней и внутренней ИБ в этих условиях, требуются все большие инвестиции в безопасность, что уже самым негативным образом сказалось как на ее доле в общих ИТ расходах, так и на росте требований к мобильным устройствам, с тем, что бы те, в свою очередь, могли обеспечить работоспособность систем безопасности.

В этих условиях начали возрождаться мейнфреймовские принципы организации доступа пользователей, но уже на новом технологическом витке эволюционной спирали. Речь идет о виртуализации доставки приложений, рабочих столов и целых ПК на базе как стандартных ПК, ноутбуков, КПК, смартфонов и т.д., так и на базе специализированных тонких клиентов. При этом для конечного пользователя обеспечивается полная иллюзия работы на полноценном компьютере.

Этот подход оказался гораздо безопаснее, гибче и дешевле. Из минусов можно отметить, например, то, что пользователь перестает быть единственным владельцем своих данных (т.к. абсолютно все они располагаются на серверах). Получается некий аналог аутсорсинга вычислительных мощностей и хранения данных. Некоторым не понравится то, что кроме разрешенного администратором, никакими путями добавить не удастся.

Что и как защищают в виртуальных средах?

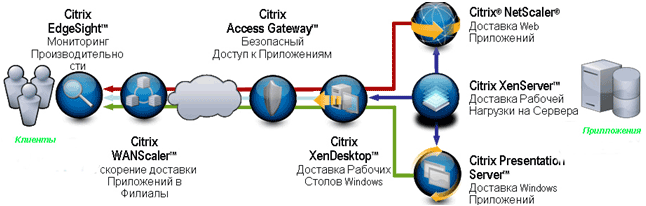

Рассмотрим топологию среды виртуализации доставки приложений (на базе решений мирового лидера в этом сегменте рынка, компании Citrix) с тем, что бы определить, где и для чего необходима защита информации. (Есть, конечно, и альтернативные решения, например, Cisco WAAS или Microsoft Windows Server Terminal. Но Citrix более распространен).

Если двигаться слева направо (см. приведенную ниже схему), то первым объектом становится клиентский терминал, задача которого в основном сводится к передаче и приему координат мыши, экранных картинок, идентификации пользователя и управления периферийными устройствами. Весть трафик, естественно, шифруется. Управление доступом к USB портам и беспроводным сетям, как правило, обеспечивается централизовано.

Безопасность при использовании оборудования WYSE и Windows XPe обеспечивается встроенными в операционную систему средствами и Windows Firewall и Enhanced Write Filter. Если источником данных для тонкого клиента является исключительно сервер, то встроенных средств безопасности вполне достаточно, в том числе и для блокирования неизвестных или неавторизованных элементов ActiveX. В случае подключения к терминалу внешних устройств, например мобильных накопителей, возможна инсталляция антивирусного ПО. Но, по словам, Давида Ангвина, директора по маркетингу WYSE в регионе EMEA, этот вариант встречается крайне редко. Поэтому антивирусными компаниями этот сегмент даже не берется в расчет.

Топология среды виртуализации доставки приложений

Источник: Citrix, 2008

Следующие два приложения, находящиеся на стороне пользователя, - это EdgeSight и WanScaler. Решение EdgeSight for Endpoints служит для мониторинга на стороне клиента в среде распределенных вычислений. Оно предоставляет возможность оценки производительности системы с точки зрения пользователя. Более того, это решение предоставляет диагностические данные, необходимые для немедленного выявления и решения проблем в высоко распределенных и сложных окружениях и позволяет сотрудникам ИТ отделов принимать обоснованные решения о модернизации программного и аппаратного обеспечения или их замене.

Что касается WanScaler, ранее известного под названием Orbital Data, то его задачей является оптимизация работы в сетях WAN и в передаче приложений по широкомасштабным сетям (например, интернет). Используя множество встроенных технологий оптимизации, WANScaler ускоряет отклик приложения для сотрудников удаленных офисов до 50 раз, освобождая организации от необходимости дорогостоящего расширения полосы пропускания.

Как видно, список функций безопасности практически полностью покрывается операционными системами и стандартным ПО для обеспечения терминального доступа. Таким образом, на стороне клиента необходимо лишь обеспечить идентификацию пользователя. Все это делает клиентскую часть неинтересной для классических антивирусных производителей.

Серверная часть обеспечивает безопасность пользователей

На стороне серверов первым устройством является Citrix Access Gateway – комплекс SSL VPN, обеспечивающий безопасный доступ к приложениям. (Для справки, в конце 2006 г. аналитики Forrester Research отвели ему место в категории "Лидеры", выставив наивысшие оценки за надежность, производительность, а также функции мониторинга и создания отчетов. В 2008 году аналогичную награду выставили исследователи Frost & Sullivan, а также читатели издания SC Magazine U.S.). Новинкой последнего времени стала интеграция в Access Gateway функциональности Citrix SmartAccess.

Устройство позволяет администраторам управлять и доступом, и допустимыми действиями, основываясь на множестве проверяемых системой параметров, которые настраивает администратор системы. Например, пользователь может иметь полный доступ и права к ряду файлов, используя свой ПК (терминал) в офисе. Но он получит ограничения уровня "только для чтения", соединяясь через неавторизованное устройство типа "интернет–киоска". Точно так же ограничения получат клиенты, если попробуют зарегистрироваться в корпоративной сети через домашний ПК, который не имеет активного антивируса или у которого не установлены все необходимые обновления безопасности системы.

Дополнительный элемент защиты имеет NetScaler, отвечающий за доставку Web–трафика. По своей сути это модуль - файервол приложений, основными задачами которого являются управление Web-трафиком, мониторинг протоколов, защита приложений и внутренних данных от атак хакеров и неавторизованного использования, а также углубленный анализ пакетов идущих как от, так и к Web-серверу. Отличительной особенностью NetScaler Firewall, является защита логики приложений и наличие модуля защиты бизнес - объектов, например номеров кредитных карт или любой другой настраиваемой администратором информации, например контактной.

Общими инфраструктурными элементами управления безопасностью являются Password Manager (для получения доступа к информации в режиме Single Sign On, обеспечения автоматизации исполнения политик паролей и сокрытия кодов доступа к приложениям от конечных пользователей) и SmartAuditor (для записи действий администраторов и пользователей на терминальном сервере в целях расследований инцидентов).

Таким образом, основная функция защиты пользователей и приложений переместилась в сторону серверной составляющей инфраструктуры, если рассматривать решения Citrix. Однако и решения конкурентов не сильно, по определению, отличаются от рассматриваемого.

Защита виртуальных приложений силами сторонних вендоров

Наверное, очевидно, что решения одного вендора не в состоянии покрыть весь спектр обеспечения безопасности – уж слишком высокотехнологична это отрасль информационных технологий. Рассмотрим некоторые примеры.

Уже достаточно давно стало ясно, что обеспечить надежность идентификации и аутентификации с помощью связки "логин–пароль" невозможно. Требуются более "продвинутые" методы: биометрия, электронные ключи (токены), смарт-карты и т.д.

Одним из партнеров Citrix в этой области является компания Aladdin, предлагающая специализированные решения на базе eToken – персонализированного аппаратного персонального средства аутентификации и хранения данных с поддержкой работы с цифровыми сертификатами и электронной цифровой подписью.

По словам Антона Крячкова, директора по продуктам и маркетингу Aladdin, "решения на основе eToken, предназначенные для тонких клиентов позволяют проводить строгую аутентификацию непосредственно на терминальных устройствах (регистрация в ОС), в домене Microsoft Windows и на сервере при терминальном доступе к Windows Server 2003. При этом дополнительно в случае необходимости возможны блокировка сессии и терминала, а также использование eToken в серверных приложениях".

На сегодняшний день eToken работают с такими операционными системами, как Windows XP Embedded (на аппаратной базе WYSE и HP), Windows CE (терминальные станции от AK Systems и ТОНК), а также с Linux (установленной, например, на решениях Kraftway). Для расширения спектра поддерживаемых устройств, компанией выпущен комплект разработчика "eToken Software Developer’s Kit".

Естественно, возможны и иные методы аутентификации, например – биометрические. Такие решения, сертифицированные Citrix, предлагают компании BioPassword или Identix BioLogon.

Михаил Ушаков, вице-президент ТОНК, дополняет: "Российские производители стараются не отставать от глобальных вендоров в области ИБ, и даже более оперативно реагируют на запросы партнеров. Один из них таких запросов – интеграция тонкого клиента с системами технической безопасности, в частности с системами контроля и доступа.

| Терминальное устройство с аутентификацией на базе смарт-карт | eToken и смарт-карты от компании Aladdin |

|---|---|

|

|

Источник: ТОНК, 2008 |

Источник: Aladdin, 2008 |

Например, наш терминал ТОНК поддерживает использование смарт-карт (в том числе и производства Aladdin) с RFID-метками. Пользователь использует одну карточку и для открытия дверей физических, и виртуальных (проводя аутентификацию в терминальной сессии). Еще одна новинка, которую мы готовим к выходу в свет – терминал со встроенным биометрическим считывателем".

Производители антивирусов уже готовы к встрече с виртуализацией

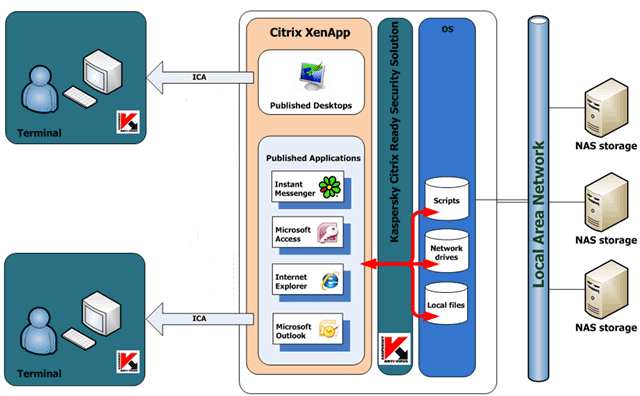

Но, а как же угрозы, исходящие со стороны интернета? Ведь они никуда не делись? В архитектуре с терминальным доступом в отличие от клиент – серверной модели главным защитным рубежом от вирусов, троянов и червей, а также спама стало специализированное антивирусное решение, располагающееся между операционными системами серверов и серверными частями терминального ПО. Причем, одно для всех пользователей терминалов.

Место антивирусных решений в виртуальной архитектуре

Источник: "Лаборатория Касперского", 2008

По словам Алексея Калгина, заместителя директора по продуктам "Лаборатории Касперского", решения для данных архитектур, например, для Windows Sever Enterprise Edition, отличаются тем, что с целью динамического управления производительностью необходимо поддерживать несколько экземпляров антивирусного ядра, что позволяет управлять скоростью сканирования за счет распараллеливания. К тому же необходима поддержка SNMP и аудит действий администраторов".

Алексей Казем, технический специалист Symantec по России и СНГ, дополняет: "Виртуализация привносит дополнительный уровень сложности в решения по защите данных и доступности приложений. Появляется необходимость иметь дополнительные механизмы обеспечения, как целостности данных, так и механизмов мониторинга доступности слоя виртуализации. Также меняются процессы восстановления работоспособности виртуальных приложений потому, что опять же требуется работать через дополнительный слой".

Что несет виртуализация ИБ вендорам?

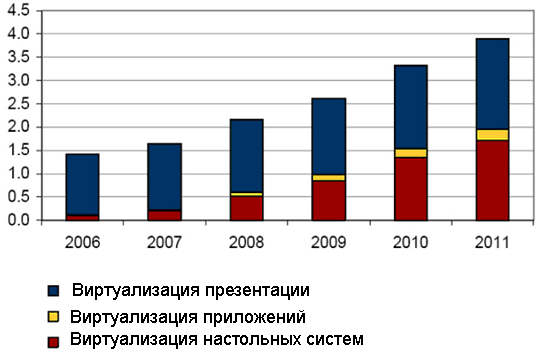

Понятно, что у вендоров средств информационной безопасности в этой связи несколько меняется поле для маневров на рынке. Но сначала надо выяснить, насколько оно изменилось, каковы перспективы! По данным Давида Ангвина, по итогам 2007 года доля тонких клиентов по отношению к компьютеризированным рабочим местам (кроме домашнего сегмента) в Нидерландах составила уже 18%, в Норвегии 13%, в Германии 9%, Великобритании 6% и в России 1%. В регионе EMEA терминалы составляют 15% из общего количества вновь покупаемых десктопов. Что касается России, то, по мнению, эксперта, годовой рост продаж данных устройств превышает 26%. О динамике проникновения терминальных клиентов можно судить по косвенным данным – по продажам ПО для них.

Мировой рынок ПО виртуализации доставки приложений (млрд долл.)

Источник: IDC, 2007

Рамиль Яфизов, старший технический консультант Symantec в России и СНГ, считает, что несмотря на то, что динамика развития тонких клиентов положительная, пока на рынок антивирусов сильно это не влияет. Причин здесь несколько, отмечает эксперт. Во-первых, классический рынок ИБ, особенно в России, растет даже быстрее, чем его успевают осваивать вендоры. Во-вторых, современный этап характерен тем, что тонкими клиентами часто выступают обычные компьютеры, которые "не отучены" взаимодействовать с внешним миром. Поэтому задача защиты данных здесь не пропадает. И, наконец, лицензирование антивирусов таково, что является клиент "тонким" или нет, стоимость от этого не зависит (хотя в штуках продажи при этом сокращаются), комментирует Рамиль Яфизов.

Технологии защиты от инсайдеров переходят на новый уровень

Дмитрий Харченко, директор по маркетингу российской компании InfoWatch, считает, что: "идея терминального доступа сегодня, как и несколько десятилетий назад, вновь становится своего рода мейнстримом, направлением, которое в ближайшие годы ожидает бурный рост и развитие.

Одним из важнейших вопросов при внедрении такого рода систем является обеспечение их безопасности. Сейчас много говорится о том, как антивирусные и иные решения из области информационной безопасности должны адаптироваться к данному трэнду. Что же касается специфики защиты от внутренних угроз и утечки конфиденциальной информации в условиях использования тонких клиентов этот вопрос ставится гораздо шире, чем простое управление и разграничение доступа пользователей через терминалы к серверной части".

Речь идет о защите более высокого уровня, а именно о защите конфиденциальных данных от авторизованных пользователей, которые уже имеют все права не только на доступ в систему, но и на работу с конфиденциальной информацией. Простое ограничение доступа в этом случае бессильно предотвратить утечку чувствительных данных. И в этом отношении системы защиты информации от внутренних угроз в целом и DLP (Data Leakage Prevention) решения в частности вполне вписываются в актуальную тему тонких клиентов.

Подобные системы, в том числе и InfoWatch, установленные на серверной части терминальных систему, уже сейчас успешно защищают возможные каналы утечки конфиденциальной информации из информационного периметра компании с помощью технологий многоуровневой контентной фильтрации.

Что же, абсолютно понятно, что с развитием такого направления, как терминальный доступ, меняется парадигма ИБ в корпоративном сегменте. Как резюмирует Сергей Халяпин, "на самом деле произойдет переход от защиты конечных устройств к защите серверной инфраструктуры. И, как заметил Рамиль Яфизов, в денежном выражении, для компаний, продающих антивирусы, скорее всего, ничего не произойдет, так как серверные решения все равно лицензируются по количеству пользователей. Но изменится продуктовый состав продаж с миграцией в область серверного ПО. А классические антивирусы останутся в основном для домашних пользователей и малого бизнеса".

Алексей Калгин в целом поддерживает мнение коллег, но акцентирует внимание на новых технологических вызовах для вендоров: "Я считаю, что никакой угрозы рынку ИБ терминалы сами по себе не несут. При смене архитектуры с клиент-серверной на терминальную, изменяются лишь акценты защиты – теперь в ней нуждается не клиент, а сервер, на котором установлено все необходимое ПО и который осуществляет управление сессиями.

Терминал слишком прост, он может выполнять только строго определенный набор операций, поэтому он не интересен для вирусов, его просто нет смысла атаковать. Для защиты терминальной архитектуры защитное ПО должно быть установлено на сервере. И тут возникает масса вопросов, напрямую с защитой не связанных: совместимость с серверной платформой, поддержка балансировки нагрузки, авторизации и другие. Антивирус должен все это уметь, но это сложно сделать. Таких решений сегодня практически нет. Так, например, "Антивирус Касперского 6.0 для Windows Servers Enterprise Edition" является пока единственным, кто на сегодняшний день имеет сертификат Citrix Ready".

Что касается систем защиты от внутренних угроз, здесь тоже несколько смещаются акценты. "Но я думаю, можно смело утверждать, что развитие и распространение систем виртуализации только подстегнет рост рынка систем предотвращения утечки конфиденциальных данных" - утверждает Дмитрий Харченко.

Что же, остается подождать и посмотреть, оправдается ли оптимизм вендоров. А также каких сегментов рынка ИБ описанные выше тренды коснутся сильнее, и кто от этого выиграет, а кто - проиграет.

Вадим Ференец / CNews Analytics