Обзор подготовлен

При поддержке

Бизнес строится на принципах тотального недоверия и полного контроля?

Легитимность различных действий государства в отношении личной жизни хоть и вызывает вопросы, но в целом может быть оправдана заботой о безопасности других граждан и целостности страны. Но вот стремление работодателей к тотальному контролю над перепиской персонала иногда входит в противоречие с Конституцией. При этом очевидна необходимость защиты коммерческой тайны и вообще – внутренней информации предприятия от утечки вовне.

Ни для кого не секрет, что любой бизнес – это, прежде всего, люди. Работая в коллективе, общаясь с коллегами, как на работе, так и вне офиса, сотрудники компаний часто приобретают более обширные знания, чем того требует должностная позиция, или чем хотелось бы работодателю. Понятно, что компании стремятся уменьшить возможные негативные последствия от излишней информированности своих сотрудников, но часто забывают о моральных аспектах этой проблемы.

Конституционное право на тайну переписки входит в прямое противоречие с желанием руководителя быть осведомлённым о деятельности своих подчинённых. При этом никто не отменял такого понятия как коммерческая тайна, необходимость защиты которой очевидна…

Принимая во внимание многочисленные отчёты аналитиков и прогнозы многомиллионных убытков, которые грозят российским компаниям вследствие деятельности инсайдеров, остановимся на возможностях организации защиты информационных ресурсов компаний от внутренних нарушителей и обсудим нравственные вопросы, связанные с их использованием.

Большой брат продолжает наблюдать

Закон «О Государственной тайне» накладывает серьёзные ограничения на права и свободы граждан, имеющих доступ к гостайне, что вполне справедливо. А вот желание жестко контролировать всех своих граждан уже спорно. Так, приказ Министерства информационных технологий и связи РФ от 16 января 2008г. №6 «Об утверждении требований к сетям электросвязи для проведения оперативно-разыскных мероприятий», вступивший в силу 14 марта 2008г., официально подтверждает возможность получения доступа к данным любого абонента любой из 16 видов сетей (включая не только интернет, но сотовую и спутниковую связь).

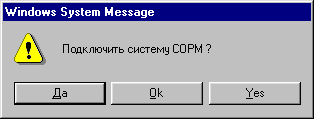

Теперь каждый может увидеть такое сообщение

Источник: http://brat5.by.ru, 2008

Сведения о звонках, SMS, соединениях, электронных письмах абонента телекоммуникационная компания должна сохранять для ФСБ в течение трёх лет. Для размещения оборудования СОРМ - системы оперативно-розыскных мероприятий, которая должна быть разработана спецслужбами и связистами, а потом интегрирована в сети интернет-провайдеров - все операторы связи должны выделить специальное технологическое помещение, в которое будет разрешён доступ только сотрудникам спецслужб, и запрещён всем остальным, включая самих работников компаний.

У правозащитников к этому приказу сразу возникло немало вопросов и вполне возможно, что под давлением общественности этот приказ будет пересмотрен или дополнен нормативными документами в целях обеспечения гарантий прав и свобод граждан. Благо в мировой практике такие прецеденты имели место. Например, конституционный суд Германии определил, что сбор компьютерной информации напрямую нарушает права граждан, и постановил, что все хранимые на компьютере данные являются конфиденциальной информацией их владельцев. Таким образом, силовые органы страны не имеют права свободно скрыто или явно исследовать содержимое винчестеров немецких граждан, если те не подозреваются в совершении какого-либо преступления.

Доступ к информации важнее защиты морали?

Споры о легитимности различных действий государства в отношении личной жизни граждан по тому или иному поводу не прекращаются на мировой арене уже достаточно давно и однозначного мнения здесь вряд ли можно добиться. Желание контролирующих органов получить доступ к данным социальных интернет-сетей, текстовым сообщениям и телефонным разговорам граждан можно оправдать заботой о безопасности других граждан и целостности государства: «Государственная тайна - защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации» (Федеральный Закон «О государственной тайне» от 06.10.97 N 131-ФЗ).

При защите же коммерческой тайны речь идёт лишь об интересах ограниченного круга лиц, являющихся, например, владельцами компании. Таким образом, возникает резонный вопрос: в праве ли организации контролировать своих сотрудников так, как это делает государство? Для того чтобы прояснить ситуацию, рассмотрим основные методы защиты от инсайдеров с точки зрения их технической эффективности, и вместе с тем с точки зрения морали.

Итак, у руководителя есть серьёзные опасения, что в его компании может иметь место утечка конфиденциальных данных. В подавляющем большинстве случаев информация хранится и обрабатывается исключительно в электронном виде. К сожалению, помимо безусловного удобства, такой формат таит в себе значительные риски: электронные документы трудно запереть в сейф и выдавать только под роспись.

В этой связи бытует мнение, что шифрование информации способно полностью защитить от инсайдера. Однако стоит признать, что это не совсем так. Сотрудник, получивший доступ к информации легальным способом (введя правильный пароль или пройдя процедуру двухфакторной аутентификации, если информация более ценная и защищена надёжнее), дальше может использовать её по своему усмотрению. Тот же текстовый документ, в конечном счёте, должен отобразиться на экране компьютера в читаемом виде, что даёт злоумышленнику возможность, например, через пункт меню «Сохранить как» сделать его копию на внешний носитель. Современные средства шифрования информации, хранящейся на жёстких дисках, защищают от утечек только при условии лояльности пользователей, но против инсайдера сами по себе бессильны.

Чем поможет криптография

Не стоит думать, что шифровать данные не нужно - на данный момент более надёжной и действенной защиты от внешних злоумышленников придумать трудно. Так, ноутбук, содержимое жёсткого диска которого зашифровано целиком, включая файлы операционной системы, будет для злоумышленника весьма «крепким орешком». Ну а если при этом для доступа к данным необходим аппаратный USB-ключ или смарт-карта, то в таком случае даже полный перебор запоминаемого пароля злоумышленнику не поможет.

Для повышения эффективности защиты данных против инсайдера можно применять нестандартные средства для их обработки. В ряде случаев это способствует усилению надёжности средств шифрования. Для этой цели можно использовать, например, специальный текстовый редактор, который сохраняет файл в шифрованном виде и не позволяет его распечатать или отправить по электронной почте открыто.

Однако такая тесная интеграция средств криптографической защиты и средств обработки данных может быть слишком сложна, дорога и не удобна в использовании. Не стоит забывать и о том, что общение с внешними контрагентами будет затруднительно. Для работы с заказчиками и партнёрами придётся использовать дополнительную систему электронного документооборота, полностью независимую от внутреннего, шифрованного, что может быть крайне неудобно. Понимая это, многие вендоры пошли по пути упрощения и автоматизации системы управления доступом сотрудников к критически важным информационным ресурсам.

Разделяй и властвуй

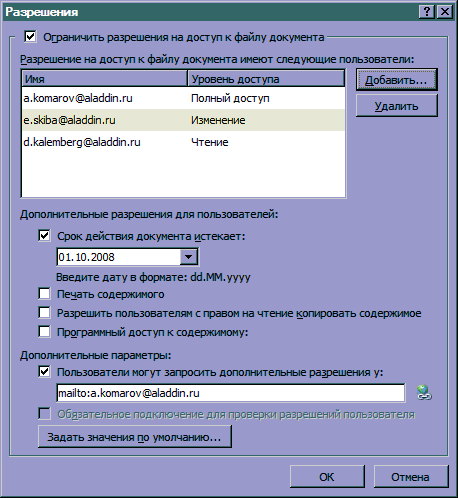

Служба управления правами доступа к информации Microsoft Rights Management Server (RMS) для серверов Windows 2003 обеспечивает проверку правомочности доступа к документам, электронной почте и содержанию страниц сайтов, а также позволяет определить действия, которые авторизованный пользователь вправе выполнять с документом (сохранять, распечатывать, пересылать, редактировать, т.д.).

Кроме того, возможно установление срока действия разрешений пользователя — сколько дней сотрудник имеет право выполнять указанные действия над документом. При попытке открытия защищенного контента RMS приложение обращается к серверу RMS, указанному в служебной части документа, для получения разрешения на использование защищенного контента в соответствии с указанными для него правами. При соответствующих настройках единственным вариантом для инсайдера будет пригласить конкурента для ознакомления с секретной информацией к своему рабочему месту.

Решение RMS для проверки правомочности доступа

Источник: Aladdin, 2008

В основе технологии лежит шифрование контента симметричным алгоритмом (AES), а ключа шифрования – асимметричным, с использованием сертификата пользователя.

Проблема общения с внешними контрагентами при этом, к сожалению, полностью не решается, так как для предоставления доступа к документу, например, партнёрам, необходимо наличие сертификатов, выданных доверенным удостоверяющим центром. Из-за необходимости развёртывания полноценной инфраструктуры открытых ключей (Public Key Infrastructure - PKI) с системой Удостоверяющих Центров, службой меток времени и т.д., применение RMS пока является трудно применимой на практике технологией.

Другой важной проблемой при использовании подобных систем является необходимость однозначной аутентификации пользователей. Классическая парольная защита, помимо своей уязвимости атакам перебора и перехвата, имеет и другие очевидные недостатки.

Без строгой аутентификации все равно не обойтись

Если в организации для доступа к информации пользователи вводят пароли, то зачастую поймать злоумышленника «за руку» будет сложно. Ведь доказать, что паролем воспользовался именно он чрезвычайно сложно (если только не вести видеозапись всего происходящего в офисе). Более того, в таких случаях инсайдер предпочтёт использовать учётную запись своего коллеги с теми же правами доступа, чем рисковать и копировать информацию, работая под своим именем. Узнать пароль своего сослуживца не так уж и сложно, ведь зачастую его просто сообщают по телефону с просьбой посмотреть, не пришло ли по почте важное письмо, записывают на видном месте. Не редки случаи, когда под одной учётной записью (например, начальника склада) работают все сотрудники, потому что так им удобнее.

Внедрение строгой двухфакторной аутентификации с использованием аппаратных средств (смарт-карт или USB-токенов) уже само по себе дисциплинирует пользователя. Ведь выданное устройство - это уже не пароль, его уже психологически сложнее передать коллеге, да еще и сообщить ПИН-код от него. Если токены, как это принято в некоторых государственных организациях, выдаются под роспись, а сотрудникам объясняется, что все действия, выполненные человеком, будут однозначно приписаны ему, то эффект будет ещё сильнее.

Фактически при использовании аппаратных средств аутентификации пользователь ставит свою электронно-цифровую подпись (ЭЦП) под всеми своими действиями, будь то отправка письма или копирование файла с сервера на мобильный носитель. Впоследствии, при возникновении инцидента, работодатель сможет доказать, кто именно похитил информацию.

С нравственной точки зрения шифрование данных и разделение доступа вряд ли можно признать ущемлением прав гражданина, но, к сожалению, такой способ годится разве только для защиты объёмных документов целиком. Ведь один абзац из годового многостраничного отчёта компании, например, «Выводы» - может для злоумышленников представлять ценность не намного меньшую, чем остальные 20 страниц. А набрать в почтовом сообщении один абзац или просто тезисно его изложить для подкупленного нелояльного сотрудника не составит большого труда. Строгая аутентификация тоже законна с точки зрения прав и свободы личности, но достоверно узнать фамилию злоумышленника уже после допущенной им утечки может быть слишком поздно: цены на акции компании рухнули, сам сотрудник давно уволен и судебное преследование целесообразно разве что из чувства мести. Всё вышеописанное вынуждает работодателей идти на перлюстрацию почты своих сотрудников.

Остается ли право на личную жизнь?

Парадоксально, но стремительное развитие информационных технологий фактически не оставило выбора современному человеку. С той или иной степенью вовлеченности каждый из нас является пользователем сети. Проводя значительную часть своей жизни (восемь и более часов) на работе или в офисе человек, как бы того ни хотелось работодателю, безусловно общается и со своими друзьями, и с коллегами из других компаний.

Вполне логично, что для связи с ними используются современные средства коммуникации: сотовые телефоны, интернет-пейджеры, электронная почта. Просто из соображения удобства зачастую люди применяют корпоративную почту и для личного общения. Вряд ли переписку супругов по поводу меню предстоящего семейного ужина можно считать серьёзной угрозой безопасности, но перлюстрируется вся переписка сотрудника и та, которая имеет отношение к личной жизни тоже.

С точки зрения общественной морали читать чужие письма, равно как и прослушивать разговоры, вне всякого сомнения, безнравственно. Однако сотрудники используют ресурсы, оплаченные организацией. Израсходованный в личных целях трафик – фактически воровство, да и потраченное на неделовое общение рабочее время, по сути, тоже происходит за счёт работодателя.

Формально всё содержимое переписки – интеллектуальная собственность компании и сотрудники не вправе препятствовать получению доступа к ней. Службы безопасности, выявляя нелояльных сотрудников и устраивая за ними «электронную слежку» преследуют интересы, в том числе и других сотрудников, ведь банкротство фирмы или контракт, выигранный конкурентами из-за действия инсайдера, скажется на материальном положении всей компании, а не только на виновниках утечки.

Нормы морали или риски недоверия?

Для каждой из перечисленных точек зрения можно найти аргументы и за, и против, но всё же с позиции морали, чтение почты сотрудников неэтично и в известной степени даже рискованно. Так, независимый консультант по вопросам развития интеллектуального капитала г-н Оськин справедливо полагает, что львиная доля фирм, подвергающих своих сотрудников тотальному контролю, уже несет все большие потери в интеллектуальном капитале. Во-первых, сотрудники, чувствуя недоверие работодателя, придерживают "для себя" часть информации, которая могла бы пополнить интеллектуальный капитал организации. Во-вторых, работники снижают стремление творить для компании, ограничиваясь выполнением задания. При этом часть творческой энергии, которая могла быть направлена на работу, переключается на области деятельности, лежащие вне интересов работодателя. В-третьих, такие организации начинают покидать таланты, которые являются наиболее ценной составляющей человеческого капитала компаний. И, наконец, такие сотрудники, покидая недоверчивую компанию, чаще сего уходят к конкурентам. Моральное право на это им также дает проявленное недоверие, считает г-н Оськин.

Вряд ли современная успешная компания может быть построена на принципах тотального недоверия и полного контроля. Взаимопонимание и доверие между нанимателем и работником способствует повышению производительности труда, и недооценивать этот потенциал – значит ограничивать возможности развития своего бизнеса. Уже сейчас в современной практике есть «умные» компании, дающие сотруднику право тратить часть рабочего времени на своё усмотрение.

Конечно, не огульно, но тем не менее. Сотрудники компании Google имеют право официально 20% рабочего времени использовать так, как посчитают нужным. При этом, если программист за отведённое время написал какую-либо программу, пусть даже игровую, права на неё принадлежат Google. Представим на секунду, что данный плод свободного времени покажется Google инвестиционно привлекательным. Кто выиграет от этого кредита доверия?

Дав работникам возможность быть предоставленными самим себе хотя бы час рабочего времени, компания-работодатель может получить желаемую лояльность и максимально повысить производительность труда персонала. Соцпакет с фитнесом и бесплатным английским языком здесь вряд ли можно считать достойным конкурентом.

Что делать нравственному работодателю

Есть и другой путь борьбы с инсайдерами. Для снижения рисков утечки конфиденциальных данных, прежде всего, нужно избавиться от побочных нежелательных и трудно контролируемых каналов утечек.

Например, специализированное программное обеспечение не позволяет пользоваться внешними сменными носителями. При этом такие средства, с учётом возможности тонкой настройки разрешений и запретов по группам пользователей, типам носителей, размерам файлов и даже времени и дням недели, практически полностью исключают риски хищения ценной информации при условии, что рабочие места пользователей не имеют связи с внешним миром.

Проблема в том, что таких рабочих мест с каждым днём становится всё меньше. Сотрудник, ежедневно общающийся по электронной почте с клиентами, поставщиками или партнёрами вполне может отправить ценную информацию вложением в письмо. Лишить его электронной почты невозможно, но очертить границы дозволенного – прямое право работодателя.

Современные высокотехнологичные продукты в области информационной безопасности и контентной фильтрации позволяют корректно в строгом соответствии с политикой корпоративной безопасности запретить: использование интернет-пейджеров; отправку вложений, защищённых паролями; пересылку файлов определённых форматов; программы для туннелирования трафика; p2p-программы, а также передачу информации на внешние ftp-сервера.

При этом, указанный запрет коснется лишь тех групп сотрудников, которым это не нужно для выполнения своих служебных обязанностей. Допустим, PR-менеджер имеет более 200 контактов ICQ, из которых добрая половина – журналисты, редакторы и менеджеры по рекламе. Им удобно договариваться о встречах или вносить оперативные изменения в тексты именно таким образом. Так почему бы не оставить эту возможность, если она напрямую связана с работой. Конечно, остаётся открытым вопрос ещё 100 контактов друзей и знакомых, но это уже – вопрос лояльности специалиста.

Наглядную картину происходящего в сети могут помочь составить современные сканеры сетевой безопасности и системы аудита защищенности информационных ресурсов. Такие устройства чаще всего работают в режиме сниффера, т.е. без внесения каких-либо изменений в структуру сети. Они «слушают» входящий и исходящий трафик, на основе чего формируют наглядные отчёты о реальном положении дел в сети. Такие отчеты могут содержать топ-10 самых посещаемых ресурсов, рейтинги сотрудников, скачивающих потоковое аудио и видео, а так же отслеживать активность вредоносного ПО, проникшего в корпоративную сеть из интернет или занесенного на съемном носителе. Ассортимент таких устройств на российском рынке, к сожалению, весьма ограничен. Одним из наиболее ярких представителей на данный момент является eSafe Web Threat Analyzer от Aladdin, компании, в последнее время уделяющей вопросам борьбы с вредоносным кодом и нарушениями политики работы в сети интернет со стороны корпоративных пользователей серьёзное внимание.

Ещё одним интересным способом борьбы с инсайдерскими злоупотреблениями может быть анализ сетевого портрета пользователя. Такое статистически составленное описание типичного поведения сотрудника (средний интернет-трафик за день, количество отправленных писем и размер вложений, основные посещаемые ресурсы и другая информация, сбор которой не нарушает, кстати, тайну переписки) может быть получено за одну-две недели наблюдения и корректироваться в дальнейшем с течением времени. Все возникающие аномалии в сетевом поведении пользователя (внезапная передача большого объёма данных на один и тот же адрес, резкое изменение количества писем и другие признаки) можно трактовать как подозрительные и при их выявлении провести, например, с сотрудником беседу с целью выяснения причин.

На рынке также представлены некоторые решения для блокировки сообщений после проведения, так называемого, контекстного анализа почты в реальном времени. Но ввиду сложности такого анализа он будет либо требовать слишком мощных вычислительных ресурсов для обеспечения приемлемых задержек, либо будет поверхностным и малоэффективным. Стоит учесть, что если для почтовых сообщений время задержки в несколько минут, как правило, не критично, то проверка информации, передаваемой сотрудником через сеть интернет должна проводиться «на лету», что весьма сложно реализуемо.

Существенно сократив количество возможных побочных каналов утечки информации, можно сосредоточиться только на основных, ведя архив всех исходящих и входящих коммуникаций. Просматривать и использовать это архив целесообразно при возникновении инцидентов после согласования с сотрудником, объяснив ему причины, по которым необходимо ознакомиться с его перепиской.

Такой подход, несмотря на желание и техническую возможность прочесть всё «тайком», положительно сказывается на общей атмосфере доверия и доброжелательности в компании.

Если не доверяешь - лучше расстаться

В современном информационном мире сотрудники и работодатели зачастую вступают в противоречие по вопросам, связанным с обработкой и распространением информации. Даже если с сотрудниками проводить разъяснительную работу и положение о перлюстрации почты включать отдельным пунктом в трудовой договор, они всё равно будут противиться «корпоративному шпионажу» за собой.

С другой стороны, работодатели, тратящие деньги и силы на контроль отправляемых почтовых сообщений или прослушивание телефонных разговоров своих менеджеров, не могут быть уверены в безопасности конфиденциальной информации. Ведь не предупреждать сотрудников о слежке – незаконно, а сотрудник, подкупленный конкурентами, всегда найдёт способ обойти используемые средства анализа исходящих сообщений. Ведь даже по электронной почте можно отправить файл, заархивированный с паролем или картинку документа. В конце концов, можно сфотографировать экран своего монитора или просто выучить нужный текст наизусть. Ведь не всегда конфиденциальная информация – это большие объёмы данных, конкурентам порой достаточно узнать в общих словах, какие вопросы обсуждались на последнем совете директоров и какие решения были приняты, а такую утечку отследить практически нереально.

Подкупленного сотрудника злоумышленники могут «оснастить» и специальными техническими средствами для съёма информации и последующего «заметания следов». Однако это вовсе не означает, что средства защиты от утечек не нужно использовать. Нужно только делать всё осмысленно и не поддаваться всеобщей панике, закупая тяжеловесные и капиталоёмкие системы защиты. Ведь гораздо эффективнее не пытаться контролировать все возможные коммуникации своих сотрудников, а раз и навсегда исключить возможные побочные каналы утечек.

И главное, не стоит забывать, что запретить использование ICQ всё же честнее, чем просматривать отправляемые сотрудником сообщения. Истинный руководитель без специальных технических средств почувствует нелояльность своего сотрудника. На а если вы совсем уж не доверяете сотруднику, то к чему следить за ним и пытаться «поймать за руку» - не лучше ли просто расстаться?

Алексей Комаров