Обзор подготовлен

Почему информационная безопасность не защищает информацию

Связь требований бизнеса и требований безопасности – это не пустая риторика. Когда задачи информационной безопасности подчинены общим целям компании, это позволяет не только повысить эффективность применяемых средств, но и получить реальную отдачу от вложений в безопасность. При таком подходе меняется и отношение к защищаемой среде. Вместо каналов передачи данных на первый план выходят информационные объекты. Ведь, в конечном итоге, защищать необходимо информацию, а не ее носители.

Безопасность, оторванная от бизнеса, становится самоцелью, никак не коррелирующей с реальными потребностями компаний. Бизнес понимает ценность информации, циркулирующей в корпоративной среде, однако политики безопасности часто создают специалисты, хорошо знакомые с технологиями защиты, но имеющие лишь общее представление о защищаемой информации. Не удивительно, что, несмотря на все их усилия, количество инцидентов стабильно растет.

Такая ситуация связана с тем, что служба информационной безопасности традиционно обеспечивала защиту инфраструктуры, т.е. «непрерывности бизнеса» в части исполнения бизнес-процессов. Как следствие, служба ИБ рассматривается бизнесом как часть инфраструктуры и финансируется по статье «чистые расходы», которые должны быть минимизированы.

Куда идет отрасль

Тем не менее, в начале 2000–ых остро встал вопрос о необходимости защиты электронных информационных активов как таковых. Это связано, в первую очередь, с эволюционным переходом информации (в том числе и ограниченного доступа) в электронный вид. При этом системы (ERP, CRM, ЭДО, электронная почта), в которых эта информация циркулирует, создавались для максимально быстрой доступности информации в ущерб ее целостности и конфиденциальности.

Возникла проблема неправомерного использования информации ограниченного доступа и связанные с этим проблемы утечек и других нежелательных действий по отношению к ней. В качестве примера инцидента можно привести утечку секретных сведений о заводе по производству плазменных дисплеев LG, оцененную самой компанией в $1,4 млрд.

Еще дороже (около $20 млрд) стоили инсайдеры автогиганту Kia Motors. Группа из 9 человек передала конкурентам из Китая описания 57 технологических процессов, используемых при производстве автомобилей.

Совсем недавно, уже в 2011 г., вычислили инсайдера в Apple. За 3 года своей деятельности менеджер успел нанести ущерб «всего» на несколько миллионов долларов. Примечательно, что информацию (данные о будущих продуктах корпорации) он пересылал непосредственно со своего рабочего ноутбука.

Первым подходом к защите электронных информационных активов стало создание решений класса DLP (Data Leakage Prevention). Однако назвать их действительно удачными инструментами нельзя вследствие избранного подхода, ориентированного на создание некой модели угроз, то есть составление перечня существующих уязвимостей, каналов утечки и т.д. Данный подход является относительно простым в применении и нашел реализацию в большинстве существующих корпоративных решений по безопасности. В то же время такой инфраструктурно-ориентированный подход имеет ряд принципиальных недостатков. Прежде всего, он реактивен. Решение всегда появляется в ответ на уже существующую и реализованную угрозу. Кроме того, подход имеет низкую эффективность при защите виртуальных ресурсов. Безопасность в данном случае является надстройкой над информационной средой, а не интегрированным с ней компонентом.

Развитие средств ИБ при таком подходе ограничивается выходом новых версий продуктов. Постепенно наращиваются их возможности, добавляется поддержка новых форматов, новых протоколов, увеличивается скорость сканирования. На первый взгляд все хорошо, поскольку новый продукт действительно лучше старого. Однако на деле при таком подходе безопасность обречена вечно оставаться в положении догоняющей стороны.

По сути, средства защиты оказываются предназначены для банального затыкания существующих и появляющихся (с внедрением новых бизнес–систем) дыр в корпоративной безопасности. Насколько успешной может быть соответствующая стратегия безопасности?

Резюмируя, мы приходим к удивительному выводу, что проблемы обеспечения безопасности обусловлены не столько технологическими причинами, сколько применением порочного стратегического подхода. Средства защиты информации мало учитывают саму защищаемую информацию и ее жизненный цикл. Они сконцентрированы исключительно на уязвимостях и каналах. Вся информация защищается одинаково, вне зависимости от ее ценности и особенностей использования в бизнес-процессах.

Как вырваться из порочного круга

Призывы отойти от канальной стратегии защиты информации периодически раздаются в отрасли. К примеру, разработанная корпорацией IBM и группой Zurich Financial Services концепция Data Centric Security Model (DCSM) предлагает связать стратегию информационной безопасности и защищаемые информационные объекты.

Информация является ключевым звеном при решении основных бизнес-задач, таких как увеличение выручки, повышение привлекательности компании, уменьшение издержек, укрепление репутации и конкурентоспособности, привлечение новых инвестиций. При этом бизнес (владельцы данных), понимая ценность информации, являются инициаторами мер по защите конкретных информационных активов, определяют основные требования к политикам доступа, обработки, хранения, передачи, обмена и в целом управления информационными активами. Служба ИБ при этом обеспечивает выполнение этих требований и становится необходимым звеном в процессе управления информационными активами.

Близкая DCSM по базовым принципам концепция управления жизненным циклом классифицированной информации (УЖЦ КИ) также ставит во главу угла информационный объект. В обоих подходах приоритет отдается бизнес-задачам, а безопасность способствует их решению. Это помогает точнее определить цели самой информационной безопасности.

Что дает классификация

Ключевым этапом обеих концепций является инвентаризация и последующая классификация корпоративных информационных ресурсов. Чтобы эффективно информацию защищать, необходимо понимать, что это за информация, кто является ее владельцем, что с этой информацией можно делать, а что нельзя и в рамках каких бизнес-процессов. Классификация является процессом одинаково полезным как для безопасности, так и для бизнеса, поскольку помогает упорядочить места хранения информации, оптимизировать существующие бизнес-процессы.

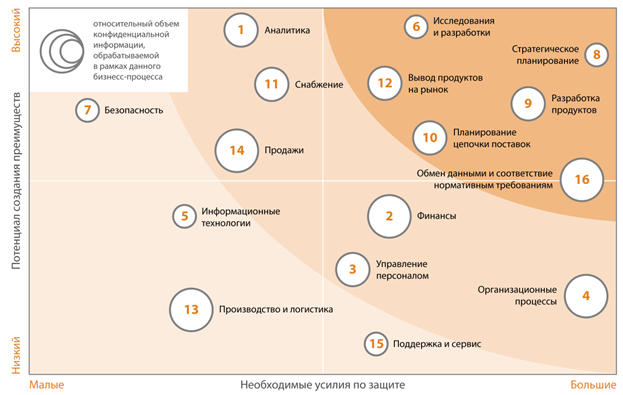

Авторы концепции DCSM рекомендуют разделить информацию, циркулирующую в корпоративной среде, на несколько классов в зависимости от ее ценности. Ценность же должна определяться на основе анализа бизнес-процессов и связанных с ними рабочих процессов (workflow), в которых задействована информация. По результатам классификации может быть составлена матрица рисков утечки.

Матрица информационных активов под риском, возможная оценка

Источник: Perimetrix, 2011

Классификация позволит дифференцированно подойти к защите различных информационных ресурсов. Очевидно, наибольшие усилия необходимо приложить к защите самой ценной информации. В то же время, можно выявить информационные ресурсы, защищать которые вообще нецелесообразно, не выгодно экономически.

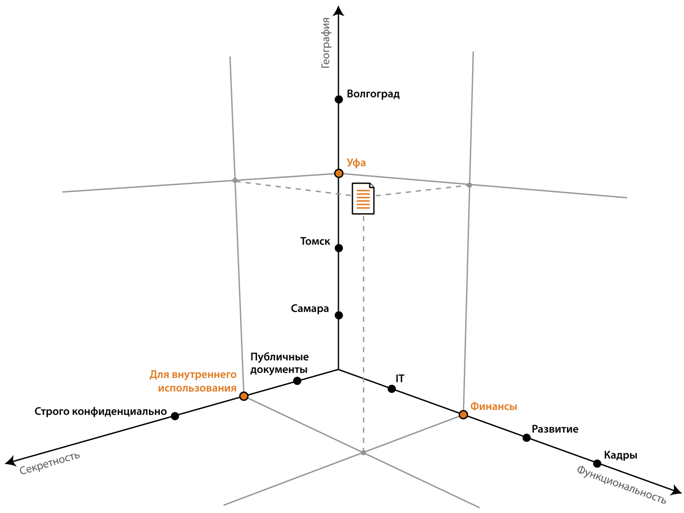

Строго говоря, такой подход можно назвать упрощенным, ведь в общем случае модель классификации может быть многомерной. То есть каждый информационный объект (в простейшем случае файл) может иметь различные категории классификации, связанные не только с ценностью информационного актива, но также с оргструктурой, функциональной принадлежностью и другими признаками.

Пример классификации информационного объекта в многомерной модели категорий

Источник: Perimetrix, 2011

Вне зависимости от выбранного способа классификации и сложности модели категорий, результат позволит подойти к реализации механизмов защиты гранулярно. Методы реагирования должны быть адекватны проблеме. Как метко подметил известный эксперт по безопасности Юджин Спаффорд, «использование неадекватных методов защиты эквивалентно применению бронированного автомобиля для перевозки кредитной карты от кого-то, живущего в картонной коробке, кому-то, живущему на скамейке в парке». Подобный же риск-менеджмент помогает значительно снизить стоимость необходимых организационных мер и технических средств защиты.

От теории к практике

Любая теория будет иметь небольшую ценность, если не сможет найти подтверждение практикой. С этой точки зрения интересно рассмотреть решения для управления жизненным циклом (УЖЦ) классифицированной информации. В их основе лежит все та же классификация данных. Именно с классификации начинается внедрение подобных решений. В рамках классификации электронные данные в корпоративной среде наделяются классификационными признаками. Одной из практических реализаций классификации является проставление электронных меток. Важно, что классификационные признаки должны быть наследуемыми. Информационные объекты не являются статичными, а постоянно трансформируются. Поэтому при перемещении информации для поддержания актуальной классификации наследуются и классификационные признаки.

При создании систем УЖЦ важное место отводится разделению ролей пользователей и администраторов системы. Среди таких ролей контролируемые пользователи, которые работают с информацией. Обычно пользовательские роли создаются и назначаются в соответствии с реальной оргструктурой организации. Кроме того, существуют владельцы данных (обычно они же являются владельцами бизнес-процессов), определяющие маршруты циркуляции информации в корпоративной среде и базовые правила ее обработки, и офицеры безопасности, реализующие политики безопасности в правилах системы. Офицеры безопасности наделяются полномочиями в строгом соответствии с принципом служебной достаточности, т.е. имеют только те разрешения, которые им требуются для выполнения своих обязанностей.

Разделение полномочий минимизирует угрозу сговора. Взаимный контроль, а также отсутствие супер-администраторов с неограниченными правами и эксклюзивным доступом к системе повышает общую защищенность решения.

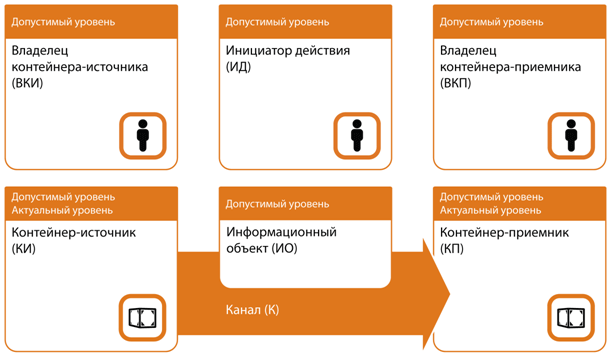

Для систем УЖЦ характерно использование универсальной модели перемещения информации. Поясним, как работает данная модель. Контейнер-источник – это носитель информации, которую хотят переместить. Контейнер-приемник – это носитель информации в предполагаемой конечной точке перемещения. Контейнерами могут быть, например, сектора жесткого диска или область оперативной памяти.

У контейнеров могут быть свои владельцы, т.е. пользователи. Инициатор действия – это тоже пользователь, который инициирует перемещение информации. Уровень – это набор классификационных признаков, по сути, содержание электронной метки. Актуальный уровень – набор классификационных признаков, которым в данный момент обладает элемент модели. Допустимый уровень – набор признаков, которыми может обладать элемент модели согласно политике безопасности. При каждой фиксируемой попытке перемещения информации система проверяет, соответствуют ли актуальные уровни допустимым.

Универсальная модель перемещения информации

Источник: Perimetrix, 2011

Модель описывает простейшее перемещение информации. Такими перемещениями может быть описана любая операция с информационным объектом, как то открытие файла в приложении, копирование файлов, использование буфера обмена и т.д. Соответственно задача систем для управления жизненным циклом заключается в контроле этих перемещений. Допустимые политиками безопасности операции разрешаются, все остальные блокируются.

Разделение полномочий и ответственности, классификация и требования по обеспечению управления информационными ресурсами, наложенные на шаблон универсальной модели перемещения информации позволяют перенести корпоративные политики безопасности в правила, понятные электронной системе. С помощью универсальной модели перемещения информации реализуется контроль доступа к информационным объектам со стороны пользователей, процессов и приложений.

Таким образом, объединив данные, бизнес-процессы и средства защиты, можно уйти от порочной практики «затыкания дыр» в корпоративной безопасности. Такой подход предлагают информационно-центричные модели защиты информации. Ключевым моментом моделей является классификация информационных ресурсов. Только понимая, какую информацию нужно защищать, и где она находится, можно предложить действительно эффективные инструменты.

Решение, построенные на принципах DCSM, обеспечивают полный контроль обработки классифицированной информации с учетом всех трансформаций, происходящих с данными на протяжении их жизненного цикла. При этом используются необходимые политики обработки данных и функции учета и контроля.

Понимание ключевых бизнес-процессов и информационных потоков с ними связанных позволяет защищать эти бизнес-процессы теми средствами, которые минимизируют совокупную стоимость владения системой и получить разумный баланс между требованиями информационной безопасности и нуждами бизнеса.

Владимир Ульянов