Обзор подготовлен

Откуда берутся Ddos атаки и эксклюзивные трояны для иранских АЭС?

Мир находится на пороге кибервойны? Серьезно задуматься об этом заставляют появившиеся в последний год «вирусы», атакующие промышленные системы, которые, как правило не подсоединяются к интернету из соображений безопасности. Более того, такие системы ориентированы строго на определенные объекты.

«Против Ирана начата электронная война. Вирус заразил в нашей стране почти 30 тысяч IP-адресов». Это заявление главы совета по информационным технологиям министерства промышленности Ирана Махмуда Лиайи процитировали информационные агентства в сентябре 2010 года. Тем самым Иран официально признал факт, что сетевой «червь» Stuxnet, разработанный для атак на промышленные SCADA системы немецкой компании Siemens, проник в сеть Бушэрской АЭС и нарушил работу автоматизированной системы управления станции.

Stuxnet был впервые идентифицирован в середине 2010 года белорусской компанией, занимающейся информационной безопасностью. Однако есть подозрения, что его распространение началось гораздо раньше – в конце 2009 года.

В отличие от обычных вирусов, этот «червь» атакует системы, которые, как правило, не подсоединяются к интернету из соображений безопасности. Вместо этого вирус распространяется по машинам с операционной системой Windows через порты USB с помощью зараженных флэш-накопителей. Попав в машину, входящую во внутреннюю сеть компании, вирус определяет специфическую конфигурацию программного обеспечения промышленного контроля, которое разрабатывает компания Siemens.

Спецслужбы выращивают «вирусы»?

Практически сразу появились заявления о причастности к разработке «вируса» государственных спецслужб – слишком уж необычным по своим характеристикам был этот «программный продукт». Тщательный анализ кода «червя», проведенный впоследствии экспертами по информационной безопасности, отчасти подтвердил обоснованность этих предположений.

«Червь» использовал сразу несколько критических брешей в операционной системе Windows, так называемых уязвимостей «нулевого дня», присутствующих во всех версиях ОС Windows, старше 2000-й. В частности, лаборатория Касперского сообщила, что помимо уязвимости в обработке LNK/PIF файлов (основной способ проникновения «червя» на атакуемые машины), Stuxnet использует еще четыре уязвимости Windows, одну из которых (MS08-067), использовал и широко известный «червь» Kido (Conficker) в начале 2009 года. Кроме данной уязвимости, все остальные были ранее неизвестны.

Сам по себе данный факт является уникальным в истории «вирусописания» и говорит о высочайшем профессионализме его разработчиков. Кроме того, часть компонентов Win32/Stuxnet имела цифровую подпись, принадлежащую крупной софтверной компании Realtek. Это означает, что злоумышленники получили доступ к приватным ключам, которые необходимы для создания цифровой подписи. Благодаря наличию цифровой подписи, антивирусные системы сочли «червя» вполне безопасным ПО и не препятствовали его проникновению.

Но главной особенностью «червя» была его направленность. Вирус явно не предназначался для извлечения прибыли или организации бот-сетей, а был нацелен именно на промышленные SCADA-системы компании Siemens. Подобные системы широко используются для управления энергостанциями, технологическими процессами, кораблями, системами связи, нефтяными вышками - сложными и критически важными объектами и инфраструктурами. При этом промышленный шпионаж также не был его главной целью, функционал «червя» позволял ему перехватывать управление критически важными компонентами промышленной системы, параллельно вводя в заблуждение обслуживающий персонал.

В своем блоге эксперт лаборатории Касперского Александр Гостев отметил, что до сих пор антивирусной индустрии не приходилось сталкиваться с угрозами, которые содержали бы в себе столько «сюрпризов»: «Добавьте к этому использование подлинных цифровых сертификатов Realtek и JMicron, и вспомните об основной цели «червя» – получение доступа к информации промышленных систем Simatic WinCC SCADA. Несомненно, Stuxnet был создан профессионалами, обладающими обширными знаниями о существующих антивирусных технологиях и их слабых местах, информацией о неизвестных уязвимостях, архитектуре и устройстве WinCC и PSC7».

В мире не так много специалистов, способных создать подобную вирусную угрозу. Не сложно представить и стоимость подобной разработки. Все это наводит на мысль о причастности к разработке данных систем ИТ-лабораторий спецслужб развитых государств, имеющих необходимые ресурсы для подобной работы.

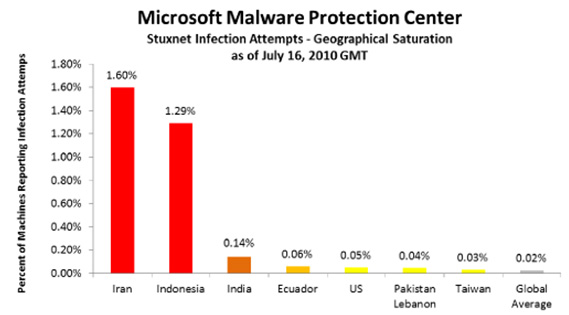

Распространение вируса Stuxnet

Источник: Microsoft, 2010

Направленность атаки также практически ни у кого не вызывает сомнений. Одним из основных регионов распространения «червя» Stuxnet стал Иран. Это и вызвало предположения о том, что данный вредоносный код предназначен для проведения диверсий на иранских ядерных объектах. В начале 2011 года российский представитель в НАТО заявил, что из-за вмешательства Stuxnet производящие на Бушерской АЭС обогащенный уран центрифуги вышли из-под контроля, и это могло вызвать новую «чернобыльскую трагедию». Неоднократно звучали заявления о целенаправленной диверсии против иранской атомной промышленности, за которой стоят спецслужбы Израиля и США. В апреле власти Ирана впервые открыто обвинили Израиль в кибератаке на свои ядерные объекты

Хотя в целом иранская ядерная программа продолжает функционировать, безусловно, определенный урон ей был нанесен. По этому поводу ряд высокопоставленных чиновников администрации США сделали заявления о замедлении выполнения ядерной программы Исламской республики.

Многие эксперты по компьютерной безопасности сходятся во мнении, что Stuxnet – это целенаправленная саботажная атака, потребовавшая значительных навыков и дорогостоящих ресурсов, без сомнения не доступных ни хакерам-одиночкам, ни хакерским группам. Данный «червь» был создан высококвалифицированной командой экспертов, хорошо знакомых с особенностями систем управления Siemens и имевших возможность протестировать «работу» вируса на реальных промышленных объектах.

Новая напасть

Не прошло и года, как в сети появились сообщения о появлении новой угрозы, имеющей некоторое сходство со Stuxnet. «Зловред» был впервые детектирован в сентябре 2011 года венгерскими специалистами по безопасности и получил название DUQU. На основании их отчета, специалистами компании Symantec был проведен тщательный анализ полученных экземпляров вредоносного кода, который был классифицирован как троян удаленного доступа. Также был сделан вывод о том, что данный троянец имеет определенное «родство» со Stuxnet, поскольку основной модуль DUQU практически идентичен по структуре аналогичному модулю Stuxnet. При этом основной модуль и сам троянец могут работать независимо друг от друга, и по функционалу являются совершенно самостоятельными вредоносными программами.

Хотя DUQU в определенной степени и похож на Stuxnet, его цели и механизмы распространения пока до конца не изучены. Изначально у троянца не было обнаружено никакого деструктивного функционала, а также механизмов саморепликации. Основная его цель – это поиск и передача определенной информации с зараженного компьютера – документов, файлов, логов клавиатуры, системной информации. Достаточно ограниченный ареал распространения DUQU, а также тот факт, что экземпляры данного вредоносного кода были обнаружены на компьютерах организаций, занимающихся разработкой промышленных систем управления, позволяет сделать предположения, что существующая версия троянца предназначена для сбора информации, которая впоследствии может быть использована для проведения Stuxnet подобных атак.

Специалисты лаборатории Касперского выявили, что распространение вредоносной программы происходило через электронную почту. К письму, адресованному конкретному получателю, прикреплялся документ в формате Word, содержащий эксплойт уязвимости, и инсталлятор троянской программы. По их данным, первая подобная рассылка была проведена в апреле 2011 года. По другим данным, атаки с применением DUQU начали проводиться еще в декабре 2010 года, т.е. спустя всего несколько месяцев после появления Stuxnet. Также отмечается тот факт, что каждая атака была уникальной (создатели модуля формировали специальный набор файлов непосредственно перед атакой, а также использовали различные сервера управления) и имела определенную жертву.

Имеются косвенные свидетельства того, что основной целью DUQU так же является иранская ядерная программа. В апреле 2011 иранские власти сообщали о выявлении атаки на промышленные объекты Ирана. Существуют предположения, что для атак использовалась ранняя версия DUQU, и ее основной целью являлся промышленный шпионаж на иранских ядерных объектах.

Несмотря на то, что экземпляры вредоносного кода DUQU успешно детектируются всеми основными антивирусными системами, похоже, что на достигнутом разработчики DUQU останавливаться не собираются. Уже на следующий день после публикации отчетов об обнаружении данной угрозы, стали детектироваться все новые и новые модули DUQU с совсем свежими датами компиляций и множеством совершенно новых внешних признаков.

В случае, если за распространением Stuxnet и DUQU, действительно, стоят государственные службы, можно однозначно говорить о наступлении эпохи кибернетических войн. Иран, больше всего пострадавший от последних вирусных атак, уже официально объявил о планах по созданию в Исламской республике военного управления по отражению нападений в сети интернет. Очевидно, что подобное развитие событий должно подтолкнуть международное сообщество к разработке определенных принципов установления национальной юрисдикции над киберпространством. В частности, Россия уже несколько лет требует, чтобы ООН разработала новые руководящие принципы для эпохи интернета, ограничивающих возможности развитых стран по применению методов кибервойны.

Максим Никитин