Обзор подготовлен

Пример решения: Автоматизированное рабочее место «З-Доверие» - удобство работы в сочетании с безопасностью.

Серьёзной проблемой при построении категорированных ведомственных локальных сетей является разграничение уровня доступа при оперировании той или иной информацией различного уровня секретности. При этом следует учитывать тот факт, что в закрытых локальных сетях существует потребность выхода, в той или иной мере, в открытые сети типа интернет. Одним из методов решения этой проблемы является использование виртуализации.

Текущий опыт построения и эксплуатации локальных сетей такого типа регламентирует физическое разделение, как минимум закрытых и открытых сетей. Для доступа в открытые сети устанавливается отдельное автоматизированное рабочее место (АРМ), изолированное от общей среды закрытой сети отдельными физическими соединениями. Такая схема оправдана с точки зрения обеспечения приемлемого уровня безопасности, однако является абсолютно непригодной для использования, особенно в тех учреждениях, где доступ в открытые сети достаточно часто нужен большому количеству персонала. Естественно, в подобных случаях возникают очереди и задержки в работе.

При работе внутри закрытой сети, а также при использовании данных различной категории секретности зачастую возникают проблемы сопряжения информационных потоков. Как правило, решение таких проблем лежит в области физического разнесения соответствующих АРМ, разграничения их через межсетевые экраны внутри локальной сети, применения различных схем мандатного контроля доступа. При этом, в случае использования СКЗИ, проблемы проектирования и эксплуатации подобных сетей увеличиваются на порядок, так как требования регуляторов регламентируют разделение СКЗИ от непосредственного пользователя.

Проблемы эксплуатации закрытых сетей

Ввиду таких ограничений возникают множественные проблемы эксплуатации закрытых сетей, а также усложнение работы пользователей. Чересчур сложные бюрократические схемы, вводимые административным способом для регламентации работы закрытых сетей подобного типа, делают работу подразделений и организаций крайне неэффективной и очень затратной. Как правило, руководители на местах решают подобные проблемы путём построения минимального сегмента, который подвергается аттестации. На деле же им никто не пользуется — что напрямую сказывается на безопасности работы не только всей организации, но и многих смежных организаций и структур.

Исходя из высказанного выше предположения, следует выделить критерии, которые описывают построение конечных АРМ закрытой сети, обеспечивающих приемлемый уровень безопасности, и качественные характеристики эксплуатации. Это соблюдение всех требований безопасности, применяемых в закрытых сетях — АРМ не должен быть «узким» местом в инфраструктуре безопасности. Кроме того, использование такого АРМ в контексте выполнения требований должно быть простым; проектирование, установка и обслуживание локальной сети на базе АРМ должна быть предельно простой, дешёвой и безопасной и при использовании СКЗИ должны соблюдаться все необходимые требования и условия.

Другой стороной проблемы является тот факт, что отсутствует комплексный подход к решению проблем безопасности на всех уровнях взаимодействия, начиная с физического и канального, до уровня приложения. Отдельно решаются проблемы сетевой безопасности, отдельно – проблемы прикладного ПО. На начальном этапе развития цифровой техники и сетей такой подход был оправдан и с точки зрения безопасности, и с точки зрения внедрения и эксплуатации. Аппаратные средства были маломощными, имели ограниченный набор периферии, ПО было примитивным. Всё вышеперечисленное позволяло создавать независимые контуры контроля и верификации безопасности. Но, благодаря прогрессу и закону Мура, на сегодняшний день мы имеем огромные вычислительные мощности в обычном настольном компьютере, с невероятно сложными аппаратными средствами, большим количеством периферии, и астрономическим количеством ПО, сложность и объём которых постоянно растёт. Изобретаются и внедряются новые сетевые возможности, влекущие за собой увеличение количества различных абстракций и стеков.

Реальность сегодняшнего дня такова, что существует огромное количество сертифицированного прикладного ПО, и ещё большее количество ПО, которое необходимо использовать, но проверить его физически нет возможности из-за его объёмов. Данный факт вообще является достаточно критическим для ведомственных сетей. К тому же, процесс модификации и последующей сертификации операционных систем очень трудоёмок и сопряжён с солидными временными затратами. Более того, текущие наиболее распространённые операционные системы не могут в полной мере удовлетворять требованиям безопасности.

Основная проблема сопряжения различного ПО — это отсутствие гарантированной изоляции категорированного программного обеспечения, и, соответственно, отсутствие гарантий неприкосновенности конфиденциальных данных. Более того, так как основные ОС на сегодняшний момент являются монолитными и многозадачными, отсутствие гарантированной изоляции внутри ядра ОС является критическим местом, так как ядро ОС обладает всеми привилегиями для доступа к любым данным прикладных программ. Соответственно, компрометация ядра ОС ведёт к компрометации всей системы в целом.

Указанные проблемы являются следствием архитектурных решений, принятых при проектировании и реализации соответствующего прикладного ПО и операционных систем. Исправить этот недостаток путём новой разработки и переписывания текущего ПО быстро попросту невозможно, так как это потребует огромных затрат, как финансовых и человеческих, так и временных. Полумеры, в виде выработки и модификации кода для закрытия очевидных просчётов, не могут исправить положение, так как это защитит только от уже хорошо известных методов атак, в то время как от новых, или менее известных методов такой подход защитить не поможет.

Методы решения

Метод решения указанных проблем основывается на построении такой среды, которая сможет гарантировать изоляцию критически важных компонент, при этом не требуя изменений уже существующих решений.

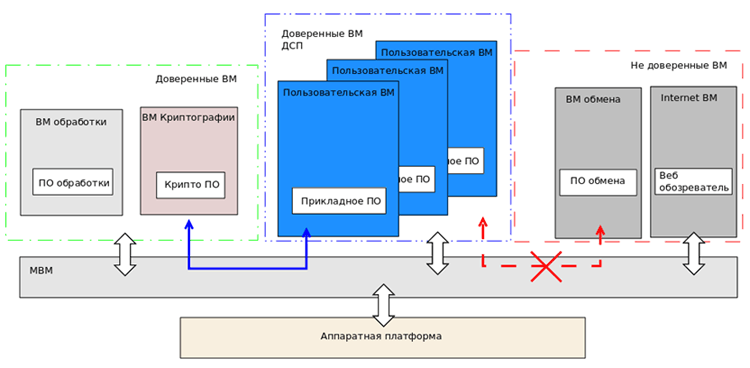

Метод, предлагаемый компанией «АльтЭль», базируется на использовании виртуализации. Виртуализация позволяет создавать изолированные контейнеры — виртуальные машины (ВМ). ВМ являются полностью изолированными друг от друга в гораздо большей степени, нежели различные процессы внутри операционных систем и их ядер. Данная изоляция достигается путём введения промежуточного слоя, называемого гипервизором, или монитором виртуальных машин, между аппаратной частью и программным обеспечением. Гипервизор сам по себе может быть достаточно компактным, и, соответственно, хорошо верифицируем. Более того, гипервизор не обладает всем тем множеством функций, которыми обладают современные ОС, его функциональность необходима и достаточна для организации функционирования ВМ и их изоляции.

Кроме того, аппаратные средства последних поколений содержат в своём составе механизмы обеспечения работы виртуализации и изоляции на уровне центральных процессоров и наборов системной логики. Наличие аппаратных средств виртуализации ещё более упрощает устройство гипервизора, но при этом увеличивает уровень безопасности, позволяя изолировать отдельные периферийные устройства от пользователей, например сетевые адаптеры или криптоустройства.

Модель виртуализации

Применение виртуализации позволяет консолидировать различное ПО в изолированные контейнеры виртуальных машин. При этом можно чётко регламентировать процесс их исполнения и возможные пути обмена информацией посредством гипервизора.

Автоматизированное рабочее место «З-Доверие»

Автоматизированное рабочее место (АРМ) «З-Доверие» предназначено для построения защищенных программно-аппаратных комплексов с использованием доверенной виртуальной среды функционирования механизмов разграничения и контроля доступа.

В АРМ используются соответствующие компоненты программного обеспечения. Это аппаратно-программный модуль доверенной загрузки (АПМДЗ) на базе базовой системы ввода-вывода и USB-токена/смарткарты. Это доверенная виртуальная среда функционирования механизмов разграничения и контроля доступа, а также встроенный межсетевой экран, встроенный «Антивирус Касперского» и встроенный VPN-клиент для организации защищённого соединения с сервером.

АРМ «З-Доверие» соответствует требованиям ФСБ к аппаратно-программным модулям доверенной загрузки (АПМДЗ) по 2-му классу защищенности; временным требованиям ФСБ к устройствам типа межсетевые экраны по 4-му классу защищенности; требованиям к программным антивирусным средствам, используемым в средствах вычислительной техники, эксплуатируемых в органах Федеральной службы безопасности по классу Г1; требованиям к средствам криптографической защиты информации по классам КС1/КС2.

Модель защищаемого АРМ

Модель защищаемого АРМ «З-Доверие» предполагает наличие нескольких обязательных функциональных требований. Во-первых, это единая точка входа в открытую сеть. Во-вторых, необходимость работы с конфиденциальными данными через защищённый канал поверх открытой сети. В-третьих, необходимость работы с открытыми данными, гарантированно непересекающимися с конфиденциальными. И в четвертых, необходимость безопасной и контролируемой однонаправленной передачи данных из открытых источников в конфиденциальную зону.

Модель АРМ «З-Доверие»

Исходя из критериев построения защищённого АРМ, совмещающего в себе компоненты различных классов на базе виртуальной среды, в АРМ «З-Доверие» реализована модель построения, включающая в себя несколько компонентов.

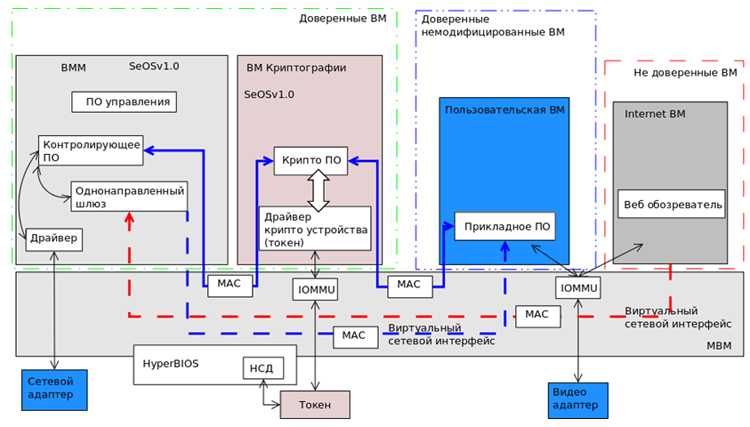

Во-первых, это доверенная базовая система ввода-вывода (БСВВ) с функциями защиты от несанкционированного доступа (НСД) с интегрированным гипервизором (ALTELL HyperBIOS). Во-вторых, виртуальная машина гипервизора (ВММ) — на базе доверенной ОС, осуществляющей управление всем комплексом, а так же контроль и предоставление доступа к сетевым ресурсам.

В-третьих, ВМ криптографии, содержащая СКЗИ и драйверы для работы с внешними устройствами типа USB-токен или смарткарта, а также зона доверенных ВМ, содержащая пользовательские ВМ на базе сертифицированных ОС, и исполняющая доверенное ПО и зона недоверенных ВМ, содержащая пользовательские немодифицированные ОС для работы вне контролируемой зоны.

И в-четвертых, однонаправленный шлюз - многокомпонентное ПО на базе виртуальных каналов гипервизора и управляющего ПО в ВММ, обеспечивающего управляемую передачу данных из недоверенной зоны в доверенную и препятствующего обратному потоку (из доверенной зоны в недоверенную).

Конструктивно предлагаемое решение выглядит как аппаратная платформа, со своей (БСВВ) с функциями контроля НСД и контролем целостности, заменяющим штатный, и виртуальная среда, содержащая ряд виртуальных машин.

Контроль несанкционированного доступа осуществляется при загрузке аппаратной платформы, в процессе работы базовой системы ввода-вывода (БСВВ, BIOS), ещё до загрузки какой бы то ни было операционной среды и гипервизора. Предполагается осуществление многофакторной авторизации, с использованием USB-токенов. После работы БСВВ, запуска гипервизора и ВМ криптографии, управление USB-токеном монопольно отдаётся в указанную ВМ. Все дальнейшие запросы на выполнение функций СКЗИ адресуются в ВМ криптографии и исполняются там.

Использование USB-токенов в составе АРМ «З-Доверие» более чем оправдано, так как позволяет безопасно хранить различную информацию, обеспечивать выполнение криптографических операций вне операционной среды, а так же осуществлять многофакторную авторизацию пользователей.

Защита от несанкционированного доступа к аппаратным и программным ресурсам виртуальной среды в АРМ «З-Доверие»

Защита от несанкционированного доступа, как правило, осуществляется путём авторизации. Авторизация может быть простая, с использованием логина и пароля, при этом база данных с пользователями и их паролями может находиться локально, либо на удалённом сервере. Простая авторизация не является достаточной, так как имеет узкое место в виде паролей.

Недостатки простой авторизации исправляет многофакторная авторизация. Многофакторная авторизация предполагает наличие не только логина и пароля, но и дополнительных объектов, участвующих в процессе авторизации. Примером многофакторной авторизации является авторизация с использованием устройств типа USB-токен или смарткарт. Для успешной авторизации необходимо наличие самого токена, знание его PIN-кода (или пароля) и логина. Наличие логина и пароля уже не является достаточным признаком аутентификации — необходимо также наличие внешнего устройства. При использовании такой схемы злоумышленнику уже недостаточно завладеть паролем, нужно получить ещё и сам токен. Наличие на токене сертификатов X.509, вовлечённых в процесс авторизации, с применением проверок валидности сертификатов, списков отзыва и т. д., позволяет перейти к многофакторной авторизации, и вообще избавиться от необходимости хранения и передачи паролей.

Сама процедура авторизации обычно осуществляется из работающей операционной среды, средствами ОС. Данный подход не является гарантированно безопасным, так как на работающую среду и её средства могут совершаться атаки и без авторизованного пользователя — например, по сети. К тому же, объём ОС является достаточно большим — а, следовательно, провести полную его проверку на отсутствие недекларированных возможностей, да и просто ошибок — невозможно за приемлемый срок.

Наиболее безопасным и доверенным вариантом защиты от НСД является проведение процедуры авторизации ещё до момента старта операционной среды, непосредственно из БСВВ. При работе БСВВ используется минимальный набор функций, необходимых для подготовки аппаратной платформы к работе и запуску операционной среды. В момент работы БСВВ риск проведения атак на средства АРМ отсутствует, так как сама среда АРМ ещё не загружена.

Решение компании «АльтЭль» в составе АРМ «З-Доверие» предполагает проведение многофакторной авторизации с использованием USB-токена или смарткарты в БСВВ, до загрузки виртуальной операционной среды.

Более того, использование собственной БСВВ позволяет добиться полностью доверенной загрузки, с осуществлением контроля целостности загружаемых компонент. При доверенной загрузке исключается возможность загрузить на исполнение компоненты из источника, который не является доверенным – например, с CD-ROM, или USB Flash диска, или по сети. Контроль целостности позволяет гарантировать тот факт, что загружаемые компоненты с доверенного носителя не были подменены.

Защита программной компоненты виртуальной среды АРМ «З-Доверие»

Защита программных компонентов виртуальной среды в АРМ «З-Доверие» осуществляется в областях контроля целостности; доверенной загрузки; запрета исполнения; разграничения статической и информационных частей ПО; мандатного контроля доступа между виртуальными машинами.

Контроль целостности предполагает проверку объектов ПО для выявления модификаций последнего. Проверка заключается в подсчёте контрольных сумм объектов ПО и сравнение их с эталонными образцами. Осуществляется два типа проверок контроля целостности: статическая и динамическая.

Статический контроль целостности осуществляется до этапа старта операционной среды из базовой системы ввода-вывода. Программный код БСВВ содержит эталонный список объектов ПО и их контрольные суммы, посчитанные на этапе производства, и жёстко зашитые в ПЗУ БСВВ. В процесса старта аппаратной платформы, БСВВ осуществляет проверку контроля целостности ПО точки относительно эталонного списка.

Динамический контроль осуществляется операционной средой соответствующих ВМ в процессе выполнения. При осуществлении различных операций с объектами ПО, операционная среда подсчитывает контрольные суммы и сравнивает их с эталонными. Эталонные списки хранятся в зашифрованном файле, и расшифровываются только один раз, в процессе старта операционной среды — данные читаются и помещаются в оперативную память. Динамический контроль целостности осуществляется гарантированно в ВММ и ВМ криптографии. Исполнение динамического контроля ВМ доверенной и недоверенной зоны возлагается на соответствующие операционные среды, функционирующие в рамках указанных ВМ. Так как ВМ доверенной и недоверенной зоны являются немодифицированными, вмешательство и контроль в семантику функционирования внутри операционных сред указанных ВМ со стороны гипервизора или ВММ невозможно.

Доверенная загрузка предполагает прозрачную и верифицированную процедуру загрузки, начиная от включения питания, до момента старта работы пользовательских ВМ доверенной или недоверенной зоны. При этом процедуры доверенной загрузки гарантируют, что процесс будет детерминированным, то есть нельзя будет осуществить загрузки неавторизованных компонентов с неавторизованных источников.

Доверенная загрузка предполагает наличие собственной базовой системы ввода-вывода, осуществляющей процесс загрузки. При этом осуществляется проверка контроля целостности самого образа БСВВ и загружаемой им виртуальной среды: гипервизора и ВММ.

Для проведения авторизации БСВВ АРМ «З-Доверие» взаимодействует с внешним носителем типа токен/смарткарта для проведения проверок соответствия и удостоверения для доверенной загрузки операционной среды и программных компонентов АРМ.

После загрузки и передачи управления на виртуальную операционную среду, мониторинг валидности исполнения всей виртуальной среды возлагается на ВММ.

Запрет исполнения предполагает использование аппаратных средств центрального процессора, запрещающих исполнение кода с тех или иных страниц памяти. Тем самым исключается возможность использования атак на переполнение буфера, используемых большинством средств организации атак. Также принудительно запрещается выполнение объектов, не предназначенных для непосредственного запуска.

Функционирование ВМ криптографии в АРМ «З-Доверие»

ВМ криптографии используется в АРМ «З-Доверие» с целью отделить СКЗИ от внешних факторов и воздействий. Так как АРМ «З-Доверие» взаимодействует с открытой сетью, в нём реализована изоляция СКЗИ и ключевой информации.

ВМ криптографии монопольно владеет внешним устройством типа USB-токен или смарткарта, в котором хранится ключевая информация. Таким образом, непосредственно ключевая информация не содержится даже в ВМ криптографии.

Основные предназначения ВМ криптографии – это установление защищённого СКЗИ канала через открытую сеть для предоставления средств связи ВМ доверенной зоны и обратная связь блока авторизации на внешнем носителе.

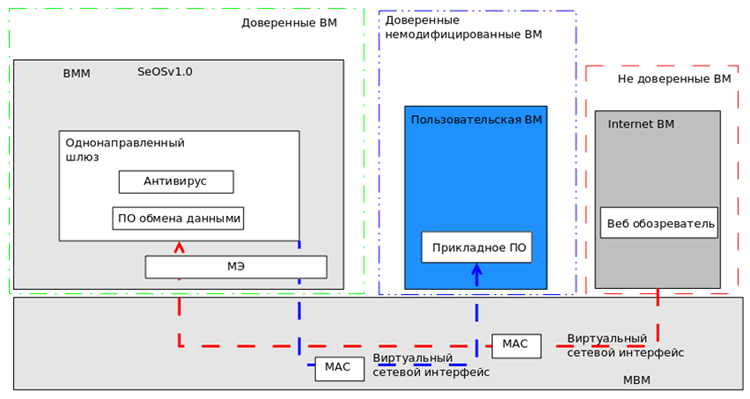

Функционирование однонаправленного шлюза в АРМ «З-Доверие»

В АРМ «З-Доверие» однонаправленный шлюз используется для контролируемой передачи данных из недоверенной зоны в доверенную.

Сценарий работы однонаправленного шлюза следующий.

Пользователь, работая в ВМ недоверенной зоны, получил различные данные (например, скачал файл из Интернета), обработка которых должна быть осуществлена в ВМ доверенной зоны. При этом данные доверенной зоны не могут быть каким-либо образом переданы в недоверенную зону.

Модель однонаправленного шлюза в составе АОМ «З-Доверие»

Функционирование однонаправленного шлюза (ОНШ) возможно только в полудуплексном режиме, когда работает только либо доверенная зона, либо недоверенная зона.

По виртуальным каналам, созданным средствами гипервизора, происходит передача данных. При этом следует понимать, что виртуальные каналы подвергаются контролю со стороны гипервизора на основе мандатного контроля, запрещающего прямое взаимодействие ВМ доверенной и недоверенной зоны.

Контролирующее ПО ОНШ в ВММ осуществляет приём данных из недоверенной зоны и их проверку на наличие нежелательного содержания. ВМ доверенной зоны взаимодействуют с ПО ОНШ в ВММ для получения данных. ПО ОНШ контролирует поток данных, и предотвращает отправление потока данных из доверенной зоны в недоверенную.

В заключение хочется отметить, что использование описанных выше методов обеспечения безопасности при разработке АРМ «З-Доверие» позволило выполнить условия совмещения различных категорированных средств обработки информации в едином физическом корпусе, без изменения уровня безопасности и концепций построения архитектур разграничения данных ведомственных сетей.

При этом АРМ «З-Доверие» позволяет решить следующие проблемы:

- Объединение в едином физическом корпусе форм-фактора ноутбук, моноблок либо десктоп доверенных и недоверенных зон.

- Обеспечение гарантированной архитектурной изоляции функционирования доверенной и недоверенной зоны, что не нарушает концепции разграничения категорированных средств обработки информации.

- Объединение контролируемой и неконтролируемой зоны в рамках единого физического корпуса позволяет радикально повысить удобство проектирования и использования открытых и закрытых контуров, без ущерба для безопасности.

- Дополнительные меры безопасности путём введения многофакторной авторизации, как для доступа к АРМ и контролируемой зоне

- Полная изоляция СКЗИ от внешнего воздействия открытой и закрытой среды

- Единая точка контроля функционирования доверенной и недоверенной зон в виде виртуальной среды, позволяющая отслеживать и предотвращать утечки данных и несанкционированный доступ в контролируемую зону.

- Эшелонированная защита АРМ (доверенная загрузка, защита от НСД на уровне БСВВ, контроль целостности, разграничение СКЗИ и ПО управления и авторизации от конечного пользователя)

Применение описанных мер позволяет снизить стоимость внедрения и эксплуатации автоматизированных систем рабочих мест, при этом повышая уровень защищённости и удобства использования АРМ в различных министерствах и ведомствах.